Publicitate

Amenințarea ridicării unui virus este foarte reală. Atotputernica forțelor nevăzute care lucrează pentru a ne ataca calculatoarele, pentru a ne fura identitățile și a razi conturile bancare este o constantă, dar sperăm că odată cu cantitatea potrivită de noi tehnice Cele mai bune 5 discuri de salvare și recuperare pentru o restaurare a sistemului WindowsIată cele mai bune discuri de salvare Windows pentru a vă ajuta să accesați computerul pentru a face reparații și copii de rezervă, chiar și atunci când nu se va porni. Citeste mai mult și o bătaie de noroc, totul va fi în regulă.

Cu toate acestea, la fel de avansate ca și antivirus și alte programe de securitate, atacatorii ar continua să găsească noi vectori diabolici care să perturbe sistemul. Bootkit-ul este unul dintre ele. Deși nu sunt complet noi pentru scena malware, a existat o creștere generală a utilizării acestora și o intensificare certă a capacităților lor.

Să ne uităm la ce este un bootkit, examinăm o variantă de bootkit, Nemesis și

ia în considerare ce poți face pentru a rămâne clar 10 pași de făcut atunci când descoperiți programele malware pe computerAm dori să credem că Internetul este un loc sigur pentru a ne petrece timpul (tuse), dar știm cu toții că există riscuri în fiecare colț. E-mail, social media, site-uri web dăunătoare care au funcționat ... Citeste mai mult .Ce este un Bootkit?

Pentru a înțelege ce este un bootkit, vom explica mai întâi de unde provine terminologia. Un bootkit este o variantă a unui rootkit, un tip de malware cu capacitatea de a se ascunde de sistemul dvs. de operare și software antivirus. Seturile de root sunt notoriu dificil de detectat și de eliminat. De fiecare dată când porniți sistemul, rootkit-ul va acorda unui atacator acces continuu la nivel de rădăcină la sistem.

Un rootkit poate fi instalat din orice motive. Uneori, rootkit-ul va fi folosit pentru instalarea mai multor malware, alteori va fi folosit pentru a crea un computer „zombie” din cadrul unei botnet-uri Cum poate un atac atacat de DoS pe Twitter? [Tehnologie explicată] Citeste mai mult , poate fi folosit pentru a fura chei de criptare și parole, sau o combinație a acestora și a altor vectori de atac.

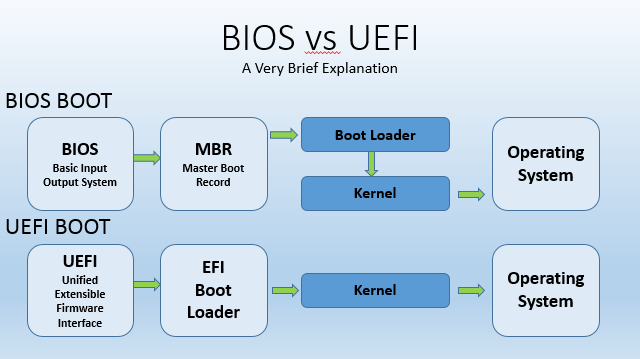

Radiourile de nivel de boot-loader (bootkit) înlocuiesc sau modifică încărcătorul de încărcare legitim cu unul din design-ul atacatorilor săi, afectând înregistrarea principală de pornire, înregistrarea de pornire a volumului sau alte sectoare de pornire. Aceasta înseamnă că infecția poate fi încărcată înainte de sistemul de operare și, prin urmare, poate inversa orice programe de detectare și distrugere.

Utilizarea acestora este în creștere, iar experții în securitate au remarcat o serie de atacuri axate pe serviciile monetare, dintre care „Nemesis” este unul dintre cele mai recent observate ecosisteme malware.

Un Nemesis de securitate?

Nu, nu a Star Trek film, dar o variantă deosebit de urâtă a bootkit-ului. Ecosistemul malware Nemesis vine cu o gamă largă de funcții de atac, incluzând transferuri de fișiere, captură de ecran, înregistrare de taste, injecție proces, manipulare proces și planificare sarcini. FireEye, compania de securitate cibernetică care a observat pentru prima dată Nemesis, a indicat, de asemenea, că programul malware include un sistem complet de asistență din spate pentru o serie de protocoale de rețea și canale de comunicare, permițând o mai mare comandă și control o dată instalat.

Într-un sistem Windows, Master Boot Record (MBR) stochează informații referitoare la disc, precum numărul și aspectul partițiilor. MBR este vital pentru procesul de pornire, conținând codul care localizează partiția primară activă. Odată constatat acest lucru, controlul este trecut la Record Record Boot (VBR), care se află pe primul sector al partiției individuale.

Nemesis bootkit deturnă acest proces. Programul malware creează un sistem de fișiere virtual personalizat pentru a stoca componentele Nemesis în spațiul nealocat între partiții, deturnând VBR-ul original prin suprascrierea codului original cu propriul său, într-un sistem dublat „BOOTRASH.“

„Înainte de instalare, programul de instalare BOOTRASH adună statistici despre sistem, inclusiv versiunea și arhitectura sistemului de operare. Instalatorul este capabil să implementeze versiuni pe 32 sau 64 biți ale componentelor Nemesis, în funcție de arhitectura procesorului sistemului. Instalatorul va instala bootkit-ul pe orice hard disk care are o partiție de bootare MBR, indiferent de tipul specific de hard disk. Cu toate acestea, dacă partiția folosește arhitectura discului GUID Partition Table, spre deosebire de schema de partiționare MBR, malware-ul nu va continua cu procesul de instalare. "

Apoi, de fiecare dată când se apelează partiția, codul rău intenționează injectează componentele Nemesis așteptate în Windows. Ca rezultat, „Locația de instalare a programului malware înseamnă, de asemenea, că va persista chiar și după reinstalarea operației sistem, considerat pe scară largă cel mai eficient mod de a eradica malware-ul, ”lăsând o luptă în sus pentru o curățenie sistem.

Destul de ciudat, ecosistemul malware Nemesis include propria funcție de dezinstalare. Aceasta ar restabili sectorul inițial de pornire și ar elimina malware-ul din sistemul dvs., dar există doar în cazul în care atacatorii trebuie să înlăture malware-ul de la sine.

UEFI Secure Boot

Bootem-ul Nemesis a afectat în mare măsură organizațiile financiare pentru a strânge date și sifona fonduri. Utilizarea lor nu surprinde inginerul de marketing tehnic Intel, Brian Richardson, care notițe „Bootkit-urile MBR și rootkit-urile au fost un vector de atac de virus încă din zilele„ Insert Disk in A: și apăsați ENTER pentru a continua. " El a mers explicați-vă că, deși Nemesis este, fără îndoială, o componentă foarte periculoasă de malware, este posibil să nu afecteze atât de ușor sistemul dvs. de acasă.

Sistemele Windows create în ultimii ani ar fi fost probabil formatate folosind o tabelă de partiție GUID, cu firmware-ul de bază bazat pe UEFI Ce este UEFI și cum vă păstrează mai mult în siguranță?Dacă ați pornit computerul recent, ați observat acronimul „UEFI” în loc de BIOS. Dar ce este UEFI? Citeste mai mult . Porțiunea de creare a sistemului de fișiere virtuală BOOTRASH a programului malware se bazează pe o întrerupere de disc moștenită care nu există la pornirea sistemelor cu UEFI, în timp ce verificarea semnătura UEFI Secure Boot ar bloca un bootkit în timpul bootării proces.

Deci aceste sisteme mai noi preinstalate cu Windows 8 sau Windows 10 ar putea fi bine eliminate de această amenințare, cel puțin deocamdată. Cu toate acestea, ilustrează o problemă majoră cu companiile mari care nu reușesc să își actualizeze hardware-ul IT. Companiile respective folosesc încă Windows 7 și în multe locuri încă folosind Windows XP, se expun pe ei înșiși și pe clienții lor la o amenințare financiară și de date majore De ce companiile care păstrează secretul încălcărilor ar putea fi un lucru bunCu atât de multe informații online, cu toții ne îngrijorează eventualele încălcări ale securității. Dar aceste încălcări ar putea fi păstrate secrete în SUA pentru a vă proteja. Sună nebun, deci ce se întâmplă? Citeste mai mult .

The Velison, Remedy

Rootkit-urile sunt operatori dificili. Stăpâni de ofuscă, sunt concepute pentru a controla un sistem cât mai mult timp, colectând cât mai multe informații posibil în tot acest timp. Companiile antivirus și antimalware au luat notă și un număr de rootkit aplicațiile de eliminare sunt acum disponibile pentru utilizatori Ghidul complet de eliminare a programelor malwareProgramele malware sunt peste tot în aceste zile și eradicarea programelor malware din sistemul dvs. este un proces îndelungat, care necesită îndrumări. Dacă credeți că computerul dvs. este infectat, acesta este ghidul de care aveți nevoie. Citeste mai mult :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - aplicație avansată care necesită îndepărtarea manuală

Chiar și cu șansa unei eliminări reușite a ofertei, mulți experți în securitate sunt de acord că este singura cale pentru a fi sigur 99% de un sistem curat este un format de unitate complet - deci asigurați-vă că vă păstrați sistemul back-up!

Ați experimentat un rootkit sau chiar un bootkit? Cum v-ați curățat sistemul? Spuneți-ne mai jos!

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.