Publicitate

Bugul Heartbleed Heartbleed - Ce poți face pentru a rămâne în siguranță? Citeste mai mult a fost subiectul multor zgârieturi de mână și a fost numit unul dintre cele mai grave încălcări ale securității computerizate din toate timpurile Bug Massive în OpenSSL pune mare parte din Internet în pericolDacă sunteți unul dintre acei oameni care au crezut întotdeauna că criptografia open source este cea mai sigură modalitate de a comunica online, sunteți într-o surpriză. Citeste mai mult . Dar unii oameni nu sunt convinși - la urma urmei, cine a afectat Heartbleed de fapt? Ei bine, au existat mai multe atacuri raportate de Heartbleed fiind folosite pentru a face rău real. Dacă credeți că Heartbleed este totul hype, gândiți-vă din nou.

900 de SIN-uri furate de la Agenția canadiană de venituri

În Canada, un atacator a folosit bug-ul Heartbleed împotriva Agenției canadiene de venituri, captând aproximativ 900 de numere de asigurări sociale (SIN) aparținând persoanelor care depun impozite pe venit. Acesta este în principiu echivalentul canadian unui atacator care captează numere de securitate socială (SSN) de la IRS din SUA. Unele date referitoare la afacerile canadiene au fost, de asemenea, furate.

Atacatorul a fost arestat pentru că a capturat aceste numere, dar nu știm dacă atacatorul a vândut SIN-urile sau le-a transmis altora. La fel ca numerele de securitate socială din SUA, aceste numere nu pot fi modificate în general - ele pot fi schimbate doar dacă dovediți că ați fost victimă a fraudei. Contribuabilii afectați vor trebui să se aboneze la un serviciu de monitorizare a creditelor și să țină evidența persoanelor care încearcă să deschidă conturi bancare și carduri de credit în numele lor. Furt de identitate 6 semne de avertizare ale furtului de identitate digitală pe care nu ar trebui să le ignoriFurtul de identitate nu este prea rar apărut în aceste zile, cu toate acestea, adesea cădem în capcana gândirii că se va întâmpla întotdeauna cu „altcineva”. Nu ignorați semnele de avertizare. Citeste mai mult este o preocupare serioasă aici.

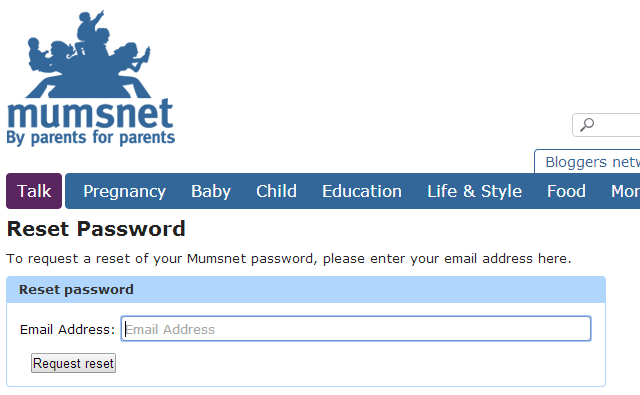

Mumsnet și alte furturi cu parolă

Mumsnet a anunțat recent că obligă toți utilizatorii să își schimbe parolele. Aceasta nu a fost doar o măsură preventivă - Mumsnet a avut motive să creadă asta atacatorii au câștigat acces la parolele și mesajele private aparținând până la 1,5 milioane de utilizatori.

Acesta nu este probabil singurul site web care i-a furat parole sensibile. Dacă oamenii sunt făcând marea greșeală a reutilizării aceleiași parole pe mai multe site-uri web Ghid de gestionare a parolelorNu vă simțiți copleșiți de parole sau pur și simplu utilizați aceeași pe fiecare site doar pentru a vă aminti de ele: proiectați-vă propria strategie de gestionare a parolelor. Citeste mai mult , un atacator poate intra în alte conturi. De exemplu, dacă cineva folosește aceeași parolă atât pentru contul său Mumsnet, cât și pentru contul de e-mail legat de contul Mumsnet, atacatorul poate intra în acel cont de e-mail. De acolo, atacatorul poate reseta alte parole și intra în alte conturi

Dacă ați primit un e-mail de la un serviciu care vă sfătuiește să schimbați parola și să vă asigurați că nu utilizați aceeași parola în altă parte, este posibil ca serviciul să-i fi furat parolele - sau să le fi furat parolele furate și nu este sigur.

Secțiunea VPN și furturile de chei private

Compania de securitate Mandiant a anunțat asta atacatorii au folosit Heartbleed pentru a încălca o VPN corporativă internăsau rețea privată virtuală, aparținând unuia dintre clienții lor. VPN folosea autentificare multifactor Ce este autentificarea cu doi factori și de ce ar trebui să o utilizațiAutentificarea cu doi factori (2FA) este o metodă de securitate care necesită două moduri diferite de a vă dovedi identitatea. Este frecvent utilizat în viața de zi cu zi. De exemplu, plata cu un card de credit nu necesită doar cardul, ... Citeste mai mult , dar asta nu a contat - - atacatorul a putut să fure cheile de criptare private de la un aparat VPN cu atacul Heartbleed și a putut apoi să deturneze activarea sesiunilor VPN.

Nu știm ce corporație a fost atacată aici - Mandiant a anunțat doar că este o „majoritate corporație." Atacuri ca acesta ar putea fi folosite pentru a fura date corporative sensibile sau a infecta interne rețele corporative. Dacă corporațiile nu se asigură că rețelele lor nu sunt vulnerabile la Heartbleed, securitatea lor poate fi ușor ocolită.

Singurul motiv pentru care auzim despre acest lucru este acela că Mandiant vrea să încurajeze oamenii să le asigure Servere VPN Cele mai bune servicii VPNAm compilat o listă cu ceea ce considerăm că sunt cei mai buni furnizori de servicii de rețea virtuală virtuală (VPN), grupate în funcție de servicii premium, gratuite și prietenoase pentru torent. Citeste mai mult . Nu știm ce corporație a fost atacată aici, deoarece corporațiile nu vor să anunțe că au fost compromise.

Acesta nu este singurul caz confirmat de Heartbleed utilizat pentru a fura o cheie de criptare privată din memoria unui server care rulează. CloudFlare se îndoia că Heartbleed poate fi folosit pentru a fura chei de criptare private și a emis o provocare - încercați să obțineți cheia privată de criptare de pe serverul nostru, dacă puteți. Mai multe persoane au obținut cheia privată într-o singură zi.

Agențiile de supraveghere de stat

În mod contrar, eroarea Heartbleed ar fi putut fi descoperită și exploatată de către agențiile de supraveghere de stat și de informații înainte de a deveni cunoștințe publice. Bloomberg a raportat că ANS a exploatat Heartbleed de cel puțin doi ani. ANS și Casa Albă au negat acest lucrudar directorul informațiilor naționale, James Clapper, a spus faimos că ANS nu a colectat date despre milioane de americani înainte ca activitățile de supraveghere ale ANSA să fie cunoscute, ceva acum știm că nu este adevărat Ce este PRISMUL? Tot ce trebuie să știiAgenția de Securitate Națională din SUA are acces la orice date pe care le stocați cu furnizorii de servicii din SUA precum Google Microsoft, Yahoo și Facebook. De asemenea, probabil că monitorizează cea mai mare parte a traficului care circulă în ... Citeste mai mult . Știm și asta NSA stocă vulnerabilități de securitate pentru utilizare împotriva obiectivelor de supraveghere, mai degrabă decât raportarea acestora, astfel încât să poată fi rezolvate.

ANS deoparte, în lume există alte agenții de supraveghere de stat. Este posibil ca agenția de supraveghere de stat din altă țară să fi descoperit această eroare și să o folosească împotriva țintelor de supraveghere, eventual chiar corporații din SUA și agenții guvernamentale. Nu putem ști nimic sigur aici, dar este foarte posibil ca Heartbleed să fi fost folosit pentru spionaj activități înainte de a fi dezvăluite în mod public - cu siguranță vor fi utilizate în aceste scopuri acum, după ce este public cunoştinţe!

Doar nu știm

Nu știm doar cât de multe daune a făcut Heartbleed încă. Întreprinderile care sfârșesc cu încălcări datorită Heartbleed vor dori adesea să evite să facă anunțuri jenante care le-ar putea răni afacerea sau le-ar putea deteriora prețurile acțiunilor. În general, este mai ușor să abordați problema intern decât să anunțați lumea.

În multe alte cazuri, serviciile nu vor ști că au fost mușcate de Heartbleed. Datorită tipului de solicitare pe care îl folosește vulnerabilitatea Heartbleed, atacurile Heartbleed nu vor apărea în multe jurnaluri de server. Acesta va apărea în continuare în jurnalele de trafic de rețea dacă știți ce să căutați, dar nu orice organizație știe ce să caute.

De asemenea, este posibil ca eroarea Heartbleed să fi fost exploatată în trecut, înainte de a deveni cunoștințe publice. Este posibil ca agențiile de supraveghere cibernetice sau, mai probabil, să descopere eroarea și să o folosească. Exemplele de aici sunt doar o imagine a puținelor lucruri pe care le știm.

Exactul este justificat - este important să avem servicii și dispozitive la zi cât mai repede posibil pentru a ajuta la reducerea daunelor și a evita atacurile mai grave în viitor.

Credit imagine: snoopsmas pe Flickr, ChrisDag pe Flickr

Chris Hoffman este un blogger de tehnologie și dependent de tehnologie, care trăiește în Eugene, Oregon.