Publicitate

Descoperită la sfârșitul anului 2016, Dirty COW este o vulnerabilitate a securității computerului care afectează toate sistemele bazate pe Linux. Lucrul surprinzător este că acest defect la nivel de kernel a existat în Kernel Linux încă din 2007, dar a fost descoperit și exploatat doar în 2016.

Astăzi, vom vedea care este exact această vulnerabilitate, sistemele pe care le afectează și cum vă puteți proteja.

Care este vulnerabilitatea vacilor murdare?

Vulnerabilitatea COW murdară este un tip de exploatare a escaladării privilegiilor, ceea ce înseamnă în esență că poate fi folosit pentru a câștiga acces utilizator root Ce este SU și de ce este importantă utilizarea eficientă a Linux?Linux SU sau contul de utilizator rădăcină este un instrument puternic care poate fi util atunci când este utilizat corect sau devastator dacă este folosit în mod neauzabil. Să ne uităm de ce ar trebui să fii responsabil atunci când folosești SU. Citeste mai mult pe orice sistem bazat pe Linux. Deși experții în securitate susțin că astfel de exploatări nu sunt mai puțin frecvente, natura sa ușor de exploatat și faptul că a trecut de mai bine de 11 ani este destul de îngrijorător.

De fapt, Linus Torvalds a recunoscut că a descoperit-o în 2007, dar a ignorat-o considerând o „exploatare teoretică”.

COW murdar își ia numele de la copy-on-write (COW) mecanism în sistemul de gestionare a memoriei kernel-ului. Programele dăunătoare pot configura o condiție de cursă pentru a transforma o mapare numai în citire a unui fișier într-o mapare scrisă. Astfel, un utilizator defavorizat ar putea folosi acest defect pentru a-și ridica privilegiile asupra sistemului.

Prin obținerea privilegiilor root, programele dăunătoare obțin acces fără restricții la sistem. De acolo înainte, poate modifica fișierele de sistem, implementa cheylogger-uri, accesa datele personale stocate pe dispozitivul dvs. etc.

Ce sisteme sunt afectate?

Vulnerabilitatea murdară COW afectează toate versiunile Kernel Linux începând cu versiunea 2.6.22, care a fost lansată în 2007. Conform Wikipedia, vulnerabilitatea a fost corecată în versiunile de kernel 4.8.3, 4.7.9, 4.4.26 și mai noi. Un patch a fost lansat inițial în 2016, dar nu a rezolvat problema în totalitate, astfel încât o corecție ulterioară a fost lansată în noiembrie 2017.

Pentru a verifica numărul actual de versiune a kernelului, puteți utiliza următoarea comandă pe sistemul dvs. bazat pe Linux:

uname - rDistribuții Linux importante precum Ubuntu, Debian, ArchLinux au toate a eliberat corecțiile corespunzătoare. Așadar, dacă nu ați făcut-o deja, asigurați-vă că actualizați-vă nucleul Linux 5 motive pentru care ar trebui să vă actualizați adesea nucleul [Linux]Dacă utilizați o distribuție Linux precum Ubuntu sau Fedora, utilizați și nucleul Linux, nucleul care face de fapt distribuția dvs. o distribuție Linux. Distribuția dvs. vă solicită în permanență să vă actualizați nucleul ... Citeste mai mult .

Deoarece majoritatea sistemelor sunt acum reduse, riscul este atenuat, nu? Ei bine, nu exact.

În timp ce majoritatea sistemelor mainstream au fost corecte, există alte câteva Dispozitive încorporate bazate pe Linux Linux este oriunde: 10 lucruri pe care nu le știai erau alimentate de pinguiniDacă credeți că lumea se sprijină pe Windows, gândiți-vă din nou. Linux joacă un rol crucial în menținerea lumii noastre. Citeste mai mult care sunt încă vulnerabile. Majoritatea acestor dispozitive încorporate, în special cele ieftine, nu primesc niciodată o actualizare din partea producătorilor. Din păcate, nu puteți face multe despre asta.

Prin urmare, este destul de important să cumpărați Dispozitive Internet of Things (IoT) Cele mai bune 10 gadgeturi de internet pe care trebuie să le încercațiÎn urmă cu doar un deceniu, gadgeturi ca acestea erau chestii ale imaginației. Acum, jucăriile, căștile, bagajele și multe altele conectate la Internet sunt disponibile pe scară largă. Iată câteva produse uimitoare pe care ar trebui să le verificați cu siguranță! Citeste mai mult din surse de renume, care oferă asistență post-vânzare fiabilă.

Întrucât Android are la bază nucleul Linux, majoritatea dispozitivelor Android sunt de asemenea afectate.

Cum afectează murdăria COW pe dispozitivele Android

ZNIU este primul malware pentru Android bazat pe vulnerabilitatea Dirty COW. Poate fi utilizat pentru a roota orice dispozitive Android până la Android 7.0 Nougat. În timp ce vulnerabilitatea în sine afectează toate versiunile de Android, ZNIU afectează în mod specific dispozitivele Android cu arhitectura ARM / X86 pe 64 de biți.

Potrivit unui raport al Trend MicroPeste 300.000 de aplicații rău intenționate care transportau ZNIU au fost depistate în sălbăticie, din septembrie 2017. Utilizatori din 50 de țări, inclusiv China, India, Japonia etc. sunt afectate de aceasta. Majoritatea acestor aplicații se deghizează ca fiind aplicații și jocuri pentru adulți.

Cum funcționează programul Android ZNIU

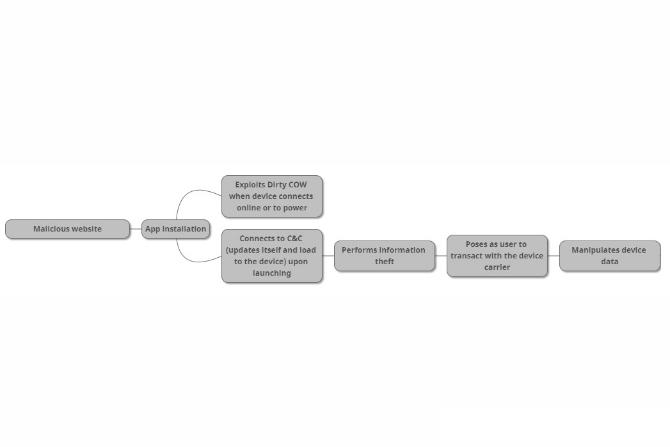

Aplicația afectată de ZNIU apare adesea ca o aplicație porno soft pe site-uri web dăunătoare, unde utilizatorii sunt păcăliți să-l descarce 5 moduri de a vizita site-urile pentru adulți este rău pentru securitatea și confidențialitatea taÎn timp ce pornografia este adesea discutată în contextul moralității, există un unghi imens de securitate și confidențialitate, care este adesea trecut cu vederea. Dacă știi la ce să te uiți, cu atât vei fi mai sigur. Citeste mai mult . Având în vedere că Android ușurează descărcarea aplicațiilor, mulți utilizatori novici cad în această capcană și o descarcă.

După lansarea aplicației infectate, ea comunică cu serverul de comandă și control (C&C). Apoi, exploatează vulnerabilitatea Dirty COW pentru a-și acorda permisiunile super-utilizator. În timp ce vulnerabilitatea nu poate fi exploatată de la distanță, aplicația dăunătoare poate totuși să planteze un backdoor și să execute atacuri de control la distanță în viitor.

După ce aplicația obține acces rădăcină, colectează și trimite informațiile operatorului înapoi la serverele lor. Apoi efectuează tranzacții cu transportatorul printr-un serviciu de plată bazat pe SMS. Apoi, colectează banii prin serviciul de plată al transportatorului. Cercetătorii de la Trend Micro susțin că plățile sunt îndreptate către o companie falsă cu sediul în China.

Dacă ținta se bazează în afara Chinei, nu va putea efectua aceste micro-tranzacții cu operatorul de transport, dar va construi în continuare un backdoor pentru a instala alte aplicații rău intenționate.

Un lucru interesant în ceea ce privește malware-ul este că efectuează micro-tranzacții, în jur de 3 USD / lună pentru a rămâne neobservat. De asemenea, este destul de inteligent pentru a șterge toate mesajele după finalizarea tranzacției, ceea ce face mai dificil de detectat.

Cum vă puteți proteja de ZNIU

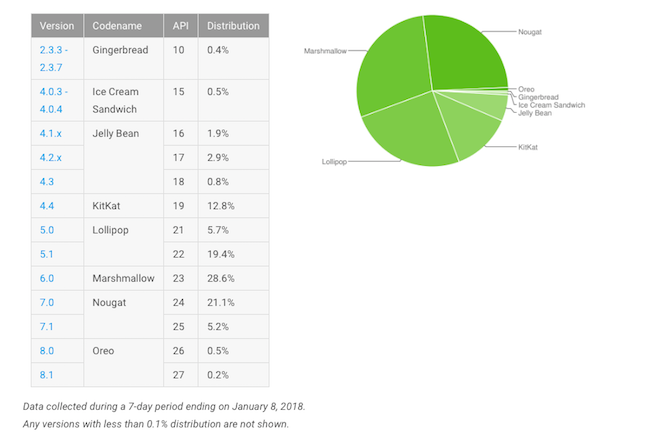

Google a abordat rapid problema și a lansat o corecție în decembrie 2016 pentru a remedia această problemă. Cu toate acestea, acest patch a funcționat pe dispozitivele care rulează Android 4.4 KitKat sau o versiune ulterioară.

Din ianuarie 2018, aproximativ 6% dintre dispozitive rulează încă o versiune Android sub 4.4 KitKat.

Deși acest lucru poate să nu pară mult, totuși pune un număr corect de persoane în pericol.

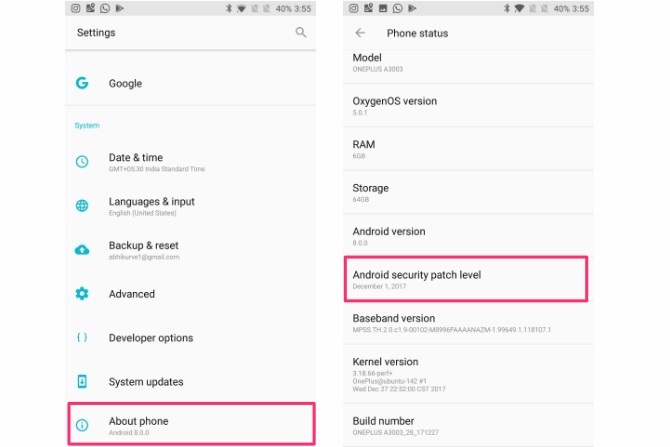

Dacă dispozitivul dvs. rulează Android 4.4 KitKat și versiuni ulterioare, asigurați-vă că aveți instalat cel mai recent corecție de securitate. Pentru a verifica acest lucru, deschideți Setări> Despre telefon. Parcurgeți partea de jos și verificați Nivel de corecție de securitate pentru Android.

Dacă patch-ul de securitate instalat este mai nou decât decembrie 2016, ar trebui să fiți protejat de această vulnerabilitate.

De asemenea, Google a confirmat asta Google Play Protect Modul în care Google Play Protect îmbunătățește dispozitivul AndroidEste posibil să fi văzut „Google Play Protect” apărând, dar ce este exact? Și cum te ajută? Citeste mai mult poate scana aplicațiile afectate și vă poate ajuta să vă păstrați în siguranță. Însă nu uitați că Google Play Protect necesită certificarea dispozitivului dvs. pentru a funcționa corect cu aplicațiile Google. Producătorii pot include aplicații proprii precum Google Play Protect numai după ce au trecut testele de compatibilitate. Vestea bună este că majoritatea producătorilor majori sunt certificate Google. Așadar, dacă nu ai un dispozitiv Android cu adevărat ieftin, nu prea trebuie să îți faci griji.

In timp ce Aplicații antivirus Android 6 aplicații de securitate Android pe care ar trebui să le instalați astăziAplicațiile de securitate Android - capabile să blocheze malware și încercări de phishing - sunt necesare dacă doriți să rulați un smartphone sigur și sigur. Să ne uităm la unele dintre cele mai bune aplicații de securitate pentru Android în prezent ... Citeste mai mult pot detecta astfel de atacuri cu permisiune ridicată, nu o pot preveni. Aplicațiile anti-virus pot fi utile pentru alte funcții, cum ar fi anti furt Cele mai bune 7 aplicații anti-furt Android pentru a vă proteja dispozitivulDacă telefonul dvs. Android este furat, veți avea nevoie de o modalitate de a-l recupera. Iată cele mai bune aplicații anti-furt pentru Android. Citeste mai mult dar cu siguranță nu prea folosesc în acest caz.

Ca o precauție finală, ar trebui să fiți atenți când vine vorba de instalarea aplicațiilor din surse necunoscute. Android 8.0 Oreo 9 motive de securitate pentru care ar trebui să faceți upgrade la Android 8.0 OreoAndroid 8.0 Oreo a îmbunătățit securitatea sistemului de operare la pas continuu - ceea ce înseamnă că trebuie să faceți upgrade. Citeste mai mult face ca instalarea aplicațiilor din surse necunoscute să fie puțin mai sigură, dar ar trebui să continuați cu precauție.

Rămâi în siguranță: transportul cheie

Nu este un secret că vulnerabilitatea Dirty COW afectează un număr mare de sisteme. Din fericire, companiile au intervenit rapid pentru a controla daunele. Majoritatea sistemelor bazate pe Linux, cum ar fi Ubuntu, Debian și Arch-Linux, au fost corecte. Google a implementat Play Protect pentru a scana aplicațiile afectate pe Android.

Din păcate, un număr corect de utilizatori care rulează sisteme încorporate cu nucleul Linux afectat, probabil, nu vor primi niciodată actualizări de securitate, punându-le în pericol. Producători care vând Dispozitive Android ieftine de tip knock-off Smartphone-ul dvs. chinez ar putea avea o problemă serioasă de securitateO vulnerabilitate recent descoperită în multe telefoane chineze cu buget, care ar putea permite unui atacator să obțină acces la rădăcină, este în prezent o amenințare pentru proprietarii de dispozitive Android KitKat 4.4. Citeste mai mult nu sunt certificate Google, punându-și astfel cumpărătorii în pericol. Astfel de cumpărători nu primesc actualizări de securitate, cu atât mai puțin actualizări ale versiunii Android.

Prin urmare, este extrem de important să omiteți achiziționarea dispozitivelor de la astfel de producători. Dacă se întâmplă să dețineți unul, este timpul să-l ignorați imediat. Iată câteva dintre cele mai bune telefoane Android Cele mai bune 5 telefoane Android ieftine din 2017Căutați un telefon Android ieftin? Ai ajuns la locul potrivit. Citeste mai mult care nu arde o gaură în buzunar. Restul dintre noi ar trebui să ne asigurăm că instalăm prompt actualizările și să ne folosim bunul simț stai sigur pe internet Înțelegerea modului de a rămâne în siguranță online în 2016De ce unii utilizatori rătăcesc orbește pe Internet cu minimul de software de securitate online instalat? Să ne uităm la unele declarații de securitate greșite și să luăm decizii corecte de securitate. Citeste mai mult .

Sistemul dvs. Linux a fost vreodată afectat de vulnerabilitatea Dirty COW sau de malware-ul ZNIU? Instalați prompt actualizări de securitate? Partajează-ți gândurile cu noi în comentariile de mai jos.

Abhishek Kurve este licențiat în informatică. Este un geek care îmbracă orice nouă tehnologie de consum cu entuziasm inuman.