Publicitate

Așadar, nu ți-a pasat de Google, Amazon, Facebook și Samsung. Dar ce părere aveți despre ascultătorii de cyber criminali în conversațiile din dormitorul dvs.? WikiLeaks’s Vault 7 fișierul sugerează că puteți juca în curând gazdă vizitatorilor neașteptați.

Cel mai periculos malware al Agenției Centrale de Informații - capabil să pirateze aproape toate electronice wireless de consum - ar putea acum să stea în mâinile hoților și teroriștilor. Deci ce înseamnă asta pentru tine?

Ce este Vault 7?

Vault 7 este o mulțime de documente care se referă la funcțiile de război cibernetic ale Agenției Centrale de Informații (CIA). O mare parte din software-ul descris în Vault 7 relevă modul în care controlul CIA și sondajele folosind smartphone-uri, tablete, televizoare inteligente și alte dispozitive conectate la internet. Pe 7 martie, WikiLeaks a publicat o mică parte din documente.

Ce ar trebui să îngrozească toată lumea: Conform WikiLeaks, CIA a pierdut controlul asupra acestor instrumente. Și acum criminalii (probabil) îi dețin. Cu toate acestea, multe dintre

publicat exploit-urile (există multe exploatări deocamdată nepublicate) au aproape cinci ani și de atunci au fost plasate.Cum obțin infractorii Instrumente de hacking din S.U.A.

Nu toți cei care lucrează pentru o agenție de informații sunt un membru care poartă carduri. CIA externalizează în mod regulat angajarea contractorilor federali din sectorul privat. Multe dintre aceste firme de informații private, precum HBGary, nu are securitatea CIA.

Edward Snowden a fost un antreprenor federal

De exemplu, Booz Allen Hamilton angajat contractant NSA Edward Snowden, care a scurs faimos documentele referitoare la programele de supraveghere ilegale ale ANS. În plus, Booz Allen Hamilton a suferit un hack din 2011.

În declarația sa oficială, WikiLeaks a afirmat (accentul meu):

Arhiva pare să fi fost a circulat printre foștii hackeri și contractanți ai guvernului american într-o manieră neautorizată, dintre care unul a furnizat WikiLeaks porțiuni de arhivă.

O parte din cotație iese în evidență: instrumentele au fost vehiculate în mod „neautorizat”. Implicația ar trebui să-i privească pe toți din lume. CIA a pierdut probabil controlul unui portofoliu de instrumente de hacking de 100 de miliarde de dolari.

Dar nu este prima dată când actorii privați au achiziționat un software periculos dezvoltat de guvern.

Viermele Stuxnet

De exemplu, Vierme Stuxnet Microsoft Patches Freak & Stuxnet, Facebook te oprește că te simți gras [Tech News Digest]Microsoft pune probleme, Facebook nu se mai simte gras, Uber vrea femei, iPhone Google Calendar, PlayStation aterizează în China și joacă Snake într-o fântână cu apă. Citeste mai mult , un alt malware armat, a căzut în mâinile cyber criminalilor la scurt timp după Descoperire 2010. De atunci, Stuxnet apare ocazional ca malware. O parte din ubicuitate se referă la baza sa de cod. Potrivit lui Sean McGurk, un cercetător în domeniul securității cibernetice, cod sursă pentru Stuxnet este disponibil pentru descărcare.

Puteți descărca acum codul sursă real al Stuxnet și îl puteți reutiliza și reambala și apoi, știți, indicați-l spre oriunde a venit.

Asta înseamnă că orice coder își poate construi propriul kit malware bazat pe Stuxnet. Lipsa de control al CIA asupra arsenalului cibernetic asigură că exploatările vor continua să curgă în mâinile unor criminali cu scop lucrativ, teroriști și state necinstite. Nu există un exemplu mai bun decât ShadowBrokers.

Brokerii de umbră

În 2016, Brokerii de umbre grupul a scos la licitație infamă o serie de instrumente de hacking fabricate de stat. Modul în care au furat instrumentele este cineva, dar este o idee Unde le-au achiziționat este cunoscut: ANS.

Conform The Intercept, documente din interiorul scurgerii Snowden conectați instrumentele furate de Shadow Brokers cu grupul de hacking cunoscut sub numele de Equation Group (EG). EG a folosit exploatări care au fost găsite ulterior în viermele Stuxnet, sponsorizate de stat - ceea ce sugerează foarte mult o conexiune între NSA și EG. În combinație cu instrumentele scurse, se pare că NSA și CIA nu pot controla propriile tehnologii.

Dar asta înseamnă că confidențialitatea și securitatea dvs. sunt compromise?

O istorie a spionării clienților

Confidențialitatea și securitatea dvs. sunt deja compromis.

Aproape toate produsele inteligente moderne includ microfoane. Unele dispozitive necesită apăsarea unui buton pentru a porni microfonul sau camera. Alții ascultă continuu rostirea unui cuvânt cheie. De exemplu, Gama de televizoare inteligente Samsung Cele mai recente televizoare inteligente ale Samsung sunt direct din George Orwell din 1984O nouă caracteristică a celor mai recente televizoare inteligente Samsung a pus gigantul coreean într-un pic de apă caldă. Se dovedește că au ascultat tot ce ai spus ... Citeste mai mult ascultă, înregistrează și transmite în permanență - totul fără a te baza pe supravegherea sofisticată a guvernului.

Televizoarele inteligente sunt deținute

Declarația de confidențialitate Samsung în ceea ce privește televizoarele lor inteligente este tulburător. Deși Samsung și-a modificat condițiile de confidențialitate pentru a evita controversele, declarația originală, capturată de utilizatorul Twitter XOR, merge după cum urmează:

Iată citatul relevant de la Samsung (accentul meu):

Vă rugăm să rețineți că, dacă dvs. cuvinte rostite include informații personale sau alte informații sensibile, informațiile respective vor fi printre datele captate și transmise către o terță parte prin utilizarea Recunoașterii vocale.

Pe scurt, televizoarele inteligente aud tot ce spui. Și Samsung împărtășește aceste date cu terți. Se presupune, însă, că acești terți sunt afaceri cu un interes comercial doar în conversațiile dvs. Și poți oricând să oprești lucrul.

Din păcate, hack-ul „Îngerul plângător” dezvoltat de CIA face ca televizorul să nu se poată opri. Plângerele Angel vizează televizoarele inteligente Samsung. Documentația Vault 7 se referă la aceasta ca fiind Mod Fake-Off. Din WikiLeaks:

... Angele plâns plasează televizorul vizat într-un mod „Fake-Off”, astfel încât proprietarul crede în mod fals că televizorul este oprit când este pornit. În modul „Fake-Off” televizorul funcționează ca o eroare, înregistrând conversațiile în cameră și trimitându-le pe internet către un server CIA ascuns.

Samsung nu este singur. La urma urmei, Facebook, Google și Amazon (recenzia noastră despre Echo Amazon Echo Review și GiveawayEcho-ul Amazon oferă o integrare unică între recunoașterea vocală, asistent personal, controale de automatizare la domiciliu și funcții de redare audio pentru 179,99 USD. Echo-ul se descompune într-un teren nou sau vă puteți descurca mai bine în altă parte? Citeste mai mult ) se bazează, de asemenea, pe utilizarea microfoanelor dispozitivelor - deseori fără cunoaștere consimțământul utilizatorilor. De exemplu, Declarația de confidențialitate Facebook susține că folosesc microfonul, dar numai atunci când utilizatorul folosește caracteristici „specifice” ale aplicației Facebook.

Cum tehnologia permite supravegherea ilegală

Cel mai mare defect de securitate pe smartphone-urile moderne este software-ul său. Prin exploatarea vulnerabilităților de securitate într-un browser sau un sistem de operare, un atacator poate departe accesați toate caracteristicile unui dispozitiv inteligent - inclusiv microfonul său. De fapt, așa este CIA accesează majoritatea telefoanelor inteligente ale țintelor sale: direct peste o rețea celulară sau Wi-Fi.

Wikileaks # Vault7 dezvăluie numeroase vulnerabilități CIA „zero zi” în telefoanele Android https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7 martie 2017

Din cele 24 de exploatări Android dezvoltate de CIA, contractanții săi și agențiile străine care au cooperat, opt pot fi folosite pentru a controla de la distanță un smartphone. Presupun că, odată controlat, operatorul malware ar folosi apoi o combinație de atacuri, combinând telecomanda acces, escaladarea privilegiilor și instalarea de programe malware persistente (spre deosebire de malware-ul în care există BERBEC).

Tehnicile enumerate mai sus se bazează în mod normal pe utilizator care face clic pe un link din e-mailul său. Odată ce ținta navighează pe un site web infectat, atacatorul poate prelua controlul smartphone-ului.

O falsă speranță: Hacks-urile sunt vechi

Pe o notă falsă de speranță: dintre hack-urile dezvăluite în Vault 7, cele mai multe se referă la dispozitive mai vechi. Cu toate acestea, fișierele includ doar o fracțiune din totalul de hacks disponibile pentru CIA. Mai mult decât probabil, aceste hacks sunt în mare parte tehnici mai vechi, învechite, pe care CIA nu le mai folosește. Cu toate acestea, aceasta este o falsă speranță.

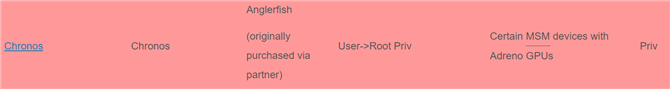

Multe dintre exploatări se aplică pe scară largă sistemelor pe chip (ce este un SoC? Jargon Buster: Ghidul înțelegerii procesoarelor mobileÎn acest ghid, vom discuta prin jargon pentru a explica ce trebuie să știți despre procesoarele de smartphone-uri. Citeste mai mult ) mai degrabă decât la telefoanele individuale.

De exemplu, în graficul de mai sus, exploatarea Chronos (printre altele) poate hack hack-ul Adreno. Defecțiunea de securitate cuprinde aproape toate smartphone-urile bazate pe procesoarele Qualcomm. Din nou, rețineți că mai puțin de 1 la sută din conținutul Vault 7 a fost lansat. Există probabil multe alte dispozitive vulnerabile la penetrare.

Cu toate acestea, Julian Assange s-a oferit să ajute toate marile corporații patch gaurile de securitate dezvăluit de Vault 7. Cu orice noroc, Assange ar putea partaja arhiva cu aprecierile Microsoft, Google, Samsung și alte companii.

Ce înseamnă Vault 7 pentru tine

Cuvântul nu este încă activat care are acces la arhivă. Nici nu știm dacă există sau nu vulnerabilități. Cu toate acestea, știm câteva lucruri.

Doar 1 procent din arhivă a fost publicată

În timp ce Google a anunțat că a fost remediat cel mai din vulnerabilități de securitate utilizate de CIA, mai puțin de 1 la sută din fișierele Vault 7 au fost eliberate. Deoarece au fost publicate doar exploatări mai vechi, este probabil ca aproape toate dispozitivele să fie vulnerabile.

Exploatările sunt direcționate

Exploatările sunt vizate în mare parte. Aceasta înseamnă că un actor (cum ar fi CIA) trebuie să vizeze în mod special o persoană pentru a câștiga controlul asupra unui dispozitiv inteligent. Nimic din fișierele Vault 7 nu sugerează că guvernul mănâncă, masiv, conversațiile apărute de pe dispozitive inteligente.

Agenții de Informații Vulnerabilități

Agențiile de informații protejează vulnerabilitățile și nu dezvăluie astfel de încălcări de securitate corporațiilor. Din cauza securității operațiunilor înfiorătoare, multe dintre aceste exploatări ajung în cele din urmă în mâinile unor criminali cibernetici, dacă nu sunt deja acolo.

Deci poți face ceva?

Cel mai rău aspect al revelațiilor Vault 7 este acela Nu software-ul oferă protecție. În trecut, avocații de confidențialitate (inclusiv Snowden) recomandau utilizarea unor platforme de mesagerie criptate, cum ar fi Semnal, pentru a preveni atacurile omului în mijloc Ce este un atac împotriva omului în mijloc? Jargon de securitate explicatDacă ați auzit de atacuri „om-la-mijloc”, dar nu sunteți sigur ce înseamnă asta, acesta este articolul pentru dvs. Citeste mai mult .

Cu toate acestea, arhivele Vault 7 sugerează că un atacator poate să înregistreze apăsările de taste ale unui telefon. Acum se pare că niciun dispozitiv conectat la internet nu evită supravegherea ilegală. Din fericire, este posibil să modificați un telefon pentru a preveni utilizarea acestuia ca o eroare la distanță.

Edward Snowden explică cum să dezactivezi fizic camera și microfonul de la bordul unui smartphone modern:

În funcție de modelul de telefon, metoda lui Snowden necesită redirecționarea fizică a tabloului de microfoane (dispozitivele de anulare a zgomotului utilizează cel puțin două microfoane) și deconectează atât fața cât și cea din față camere. Apoi folosiți un microfon extern, în loc de microfoanele integrate.

Am remarcat însă că deconectarea camerelor nu este necesară. Privind intimitatea poate pur și simplu să închidă camerele cu bandă.

Descărcarea arhivei

Cei interesați să afle mai multe pot descărca întregul depozit Vault 7. WikiLeaks intenționează să elibereze arhiva în bucăți mici pe tot parcursul anului 2017. Bănuiesc că subtitrarea Vault 7: Year Zero se referă la enormitatea dimensiunii arhivei. Au conținut suficient pentru a lansa un nou depozit în fiecare an.

Puteți descărca completul torrent protejat cu parolă. Parola pentru prima parte a arhivei este următoarea:

COMUNICARE: fraza de decriptare CIA Vault 7 Year Zero:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7 martie 2017

Ești îngrijorat de pierderea controlului CIA asupra instrumentelor lor de hacking? Spuneți-ne în comentarii.

Credit imagine: hasan eroglu prin Shutterstock.com

Kannon este un jurnalist tehnic (BA), cu pregătire în afaceri internaționale (MA), cu accent pe dezvoltarea economică și comerțul internațional. Pasiunile sale sunt în gadgeturi provenite din China, tehnologii informaționale (cum ar fi RSS) și sfaturi și trucuri de productivitate.