Publicitate

Rulează un blog personal? Poate că faceți parte din boom-ul blogging-ului continuu. Dacă poți să scrii bine, să faci poze frumoase și să surprinzi mintea publicului, sunt mulți bani în blogging. De asemenea, depinde de ceea ce bloggingești. Cu toate acestea, indiferent dacă aveți 10 milioane de vizualizări lunare sau doar 10, blogul dvs. poate fi în continuare o țintă pentru hackeri.

Ușurința relativă a hacking-ului unor platforme de blog-uri face din ele un fruct cu un nivel scăzut pentru unele persoane fără scrupule. În plus, există numeroase metode de hacking pentru cele mai populare platforme de blogging, cum ar fi WordPress. Îți voi arăta unele dintre cele mai comune, precum și o joacă relativ nouă din manualul hackerilor.

Ingineria socială a fontului Chrome

O serie de site-uri web au fost compromise cu un hack care modifică aspectul vizual al textului. Atacul folosește JavaScript pentru a schimba Noua dvs. amenințare de securitate pentru 2016: JavaScript RansomwareLocky ransomware a îngrijorat cercetătorii în domeniul securității, dar de la dispariția sa scurtă și revenirea ca o amenințare multiplă a platformei JavaScript ransomware, lucrurile s-au schimbat. Dar ce puteți face pentru a învinge ransomware-ul Locky? Citeste mai mult redarea textului, determinându-l să afișeze un amestec de simboluri înmuiate în locul conținutului site-ului. Utilizatorul este invitat să actualizeze „pachetul de limbaj Chrome” pentru a rezolva problema.

Procesul de infecție este destul de simplu. Dacă o potențială victimă îndeplinește un set de criterii, inclusiv țara și limba țintă, și User-Agent (confirmată ca Chrome care rulează pe Windows), JavaScript este introdus în pagină. În continuare, apare una dintre cele două căsuțe de dialog potențiale, care explică faptul că „fontul„ HoeflerText ”nu a fost găsit”, împreună cu o singură opțiune: Actualizați.

Casetele de dialog sunt realizate cu grijă, dar voi explica aceste aspecte într-o clipă.

Selectând Actualizare descarcă automat fișierul infectat. Desigur, dacă utilizatorul nu execută fișierul, computerul rămâne fără infecții. Cu toate acestea, scriptul creează o problemă falsă, atrăgându-l pe utilizator să interacționeze cu caseta de dialog. Este un plan clasic de inginerie socială, garantat pentru a asigura numeroși utilizatori.

Ce ascunde fișierul?

Această exploatare se află pe radar din decembrie 2016, când cercetător de securitate @Kafeine a fost conștient de un site web compromis. Site-ul în cauză livra sarcina utilă infectată utilizatorilor. ProofPoint „Companie de cibersecuritate de generație viitoare” a distribuit o analiză detaliată și o analiză detaliată a hack-ului și potențialului exploat.

O privire la EITest și schema sa recent adăugată „Font Font Chrome”https://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17 ianuarie 2017

Analiza lor detaliază un ecosistem amenințător extensiv și dinamic care vizează mai multe țări. Sarcina utilă oferă un tip de malware cu publicitate fraudă, cunoscut sub numele de Fleercivet. Ad-fraudul malware este utilizat pentru a redirecționa utilizatorii către site-uri web, apoi faceți clic automat pe reclamele afișate acolo. Odată instalat, sistemul infectat începe să navigheze pe internet din proprie inițiativă, pe fundal.

De ce este diferit?

Frecventele de inginerie socială cresc în frecvență Cum să vă protejați de aceste 8 atacuri de inginerie socialăCe tehnici de inginerie socială ar folosi un hacker și cum te-ai proteja de ei? Să aruncăm o privire la unele dintre cele mai comune metode de atac. Citeste mai mult . Acest hack este remarcabil pentru direcționarea specifică a utilizatorilor Chrome în combinație cu poftele detaliate.

Prima casetă de dialog a adus utilizatorului că „Fontul„ HoeflerText ”nu a fost găsit.” Pentru a adăuga autenticitate, o casetă adaugă detalii despre presupusul pachet de fonturi Chrome actual. Desigur, versiunea dvs. va apărea învechită, încurajând utilizatorul să apese pe butonul Actualizare.

A doua căsuță de dialog conține aproape același text, dar folosește formatarea diferită, inclusiv o imagine pentru a „ajuta” utilizatorul către fișierul rău intenționat.

Actorii amenințători consideră că este mai dificil să infecteze numărul de sisteme necesare pentru a rămâne profitabil. Prin urmare, ei apelează la cea mai slabă legătură a lanțului de securitate: oamenii.

Sunt disponibile și alte Hacks

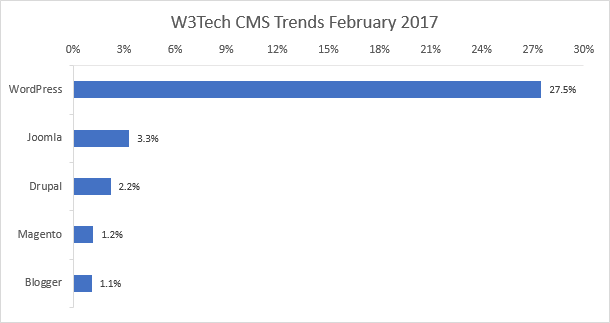

Există miliarde de site-uri web. În februarie 2017, WordPress a alimentat aproximativ 27,5 la sută din web. Joomla, Drupal, Magento și Blogger se combină cu o putere de 8,9%. Numărul mare de site-uri alimentate de aceste sisteme de gestionare a conținutului le face o țintă masivă. (Dacă rotunjim numărul total de site-uri pe web la un miliard, 364 milioane dintre acestea sunt alimentate de unul dintre CMS-urile de mai sus. Aceasta este o simplificare brută.)

În mod similar, numărul de site-uri administrate de webmasteri necalificați și amatori prezintă ținte ușoare pentru hackerii calificați. Acestea fiind spuse, un număr mare de site-urile profesionale sunt la fel de vulnerabile Care site-uri web sunt cel mai probabil să vă infecteze cu programele malware?S-ar putea să credeți că site-urile porno, site-ul Dark sau alte site-uri web nefavorabile sunt cele mai probabile locuri pentru ca computerul dvs. să fie infectat cu malware. Dar ai greși. Citeste mai mult .

De ce s-a hackat blogul meu?

A fost hacked blogul tău la un moment dat? Există mai multe motive comune pentru care.

- Securitate - Calculatorul dvs. a fost compromis și ați pierdut detaliile de conectare la un atacator. Acest lucru ar fi putut veni de la orice număr de vectori de atac.

- Cerere terță parte - Adăugări terțe, extensii și widget-uri pot deveni cu ușurință o vulnerabilitate. Totuși, numărul mare de oameni îngreunează securitatea poliției exploatările sunt de obicei patate rapid De ce actualizați-vă blogul: vulnerabilitățile WordPress de care ar trebui să fiți conștiențiAm multe lucruri de spus despre Wordpress. Este o piesă populară internațională de software open source care permite oricui să-și înceapă propriul blog sau site. Este suficient de puternic pentru a fi ... Citeste mai mult .

- Server compromis - Pentru a economisi bani pe resurse, milioane de site-uri web sunt găzduite pe serverele „partajate”. A permis găzduirea web ultra-scăzută, dar creează și o șansă pentru hackeri de a compromite mai multe site-uri.

- Phishingul — E-mailurile de tip phishing sunt încă unul dintre cele mai populare Noile tehnici de phishing să fie conștienți de: Vishing și SmishingVishing și smishing sunt periculoase noi variante de phishing. Ce ar trebui să cauți? Cum veți cunoaște o tentativă de vishing sau de miros în momentul în care va sosi? Și ești probabil să fii o țintă? Citeste mai mult metode de livrare a programelor malware, datorită eficacității continue a acestora. Un foarte blogul popular ar putea primi e-mailuri specifice de phishing cu lance Cum să localizați atașamente de e-mail nesigure: 6 steaguri roșiiCitirea unui e-mail ar trebui să fie sigură, dar atașamentele pot fi dăunătoare. Căutați aceste stegulețe roșii pentru a localiza fișierele atașate e-mail nesigure. Citeste mai mult , adaptat proprietarului sau contribuabililor site-ului.

- Ați actualizat? - Un CMS învechit, sau o extensie depășită, un addon sau un widget este punct de intrare excelent pentru un atacator Noi programe malware evidențiază importanța actualizării și securizării blogului dvs. WordPressAtunci când apare o infecție malware la fel de devastatoare precum SoakSoak.ru, recent descoperită, este vital ca proprietarii de bloguri WordPress să acționeze. Rapid. Citeste mai mult .

- Securitatea site-ului web - Blogurile mai mici vor probabil se bazează pe generarea puternică de parole 7 greșeli ale parolei care vă vor face probabil pirateCele mai proaste parole din 2015 au fost lansate și sunt destul de îngrijorătoare. Dar ei arată că este absolut esențial să-ți consolidezi parolele slabe, cu doar câteva modificări simple. Citeste mai mult și pur și simplu fiind atent. Site-urile mai mari ar trebui să aibă protocoale suplimentare de securitate pentru a atenua potențiale atacuri de securitate cibernetică.

„ElTest” îmi vine în cale?

Sincer, cine știe? Hackul de înlocuire a fontului Chrome a fost direct legat de lanțul de infecții „ElTest”. Lanțul de infecție este legat în mod obișnuit de ransomware și kituri de exploatare O istorie a Ransomware-ului: Unde a început și unde mergeRansomware-ul datează de la mijlocul anilor 2000 și ca multe amenințări de securitate a computerului, au provenit din Rusia și Europa de Est înainte de a evolua pentru a deveni o amenințare din ce în ce mai puternică. Dar ce înseamnă viitorul pentru ransomware? Citeste mai mult , și activează din 2014. Nu există o cale clară pentru lanț, doar să găsească site-uri vulnerabile și să-și expună utilizatorii.

expunere #EITest campanie https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30 ianuarie 2017

Având în vedere acest lucru, merită întotdeauna să aveți în vedere securitatea site-ului dvs. Protejați-vă cu o verificare anuală de securitate și confidențialitateSuntem aproape două luni în noul an, dar mai este timp să luăm o rezoluție pozitivă. Uitați să beți mai puțin cofeină - vorbim despre luarea de măsuri pentru a proteja securitatea și confidențialitatea online. Citeste mai mult . Tratarea punctelor pe care le-am abordat în ultima secțiune va ajuta într-un fel să vă păstrăm în siguranță. După cum am văzut, oamenii sunt adesea cea mai slabă verigă a lanțului de securitate. Asta pentru că am uitat să ne actualizăm CMS-ul sau antivirusul sau pentru că am fost duși de un atac de inginerie socială Cum să descoperiți și să evitați 10 dintre cele mai insolite tehnici de hackingHackerii devin mai ciudat și multe dintre tehnicile și atacurile lor trec adesea neobservate chiar și de utilizatori experimentați. Iată 10 dintre cele mai insidioase tehnici de hacking de evitat. Citeste mai mult , trebuie să ne asumăm în serios responsabilitatea cibersecurității noastre.

Ați experimentat un blog sau un hack site web? Ce s-a întâmplat cu site-ul dvs. web? Ai avut suficientă securitate în loc sau ai fost compromis în altă parte? Spune-ne experiența ta de mai jos!

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.