Publicitate

În calitate de consumatori, suntem cu toții obligați să acordăm o anumită încredere în companiile de tehnologie pe care le folosim. La urma urmei, majoritatea dintre noi nu suntem suficient de calificați pentru a descoperi lacunele de securitate și vulnerabilitățile noastre.

Dezbaterea în jurul vieții private și a celor recente blana cauzată de Windows 10 Funcția WiFi Sense a Windows 10 reprezintă un risc de securitate? Citeste mai mult este doar o parte a puzzle-ului. O altă parte - cu totul mai sinistră - este atunci când hardware-ul în sine are defecte.

Un utilizator de computer inteligent își poate gestiona prezența online și poate regla setări suficiente limitați-le preocupările de confidențialitate Tot ce trebuie să știți despre problemele de confidențialitate ale Windows 10În timp ce Windows 10 are unele probleme de care utilizatorii trebuie să fie conștienți, multe afirmații au fost respinse în proporție. Iată ghidul nostru pentru tot ce trebuie să știți despre problemele de confidențialitate ale Windows 10. Citeste mai mult

, dar o problemă cu codul de bază al unui produs este mai gravă; este mult mai dificil de descoperit și este mai greu de adresat utilizatorului final.Ce s-a întâmplat?

Cea mai recentă companie care și-a dat drumul într-un coșmar de securitate este producătorul popular de echipamente de rețea din Taiwan, D-Link. Mulți dintre cititorii noștri își vor folosi produsele fie acasă, fie la birou; în martie 2008, au devenit vânzătorul numărul unu de produse Wi-Fi din lume, iar în prezent controlează aproximativ 35% din piață.

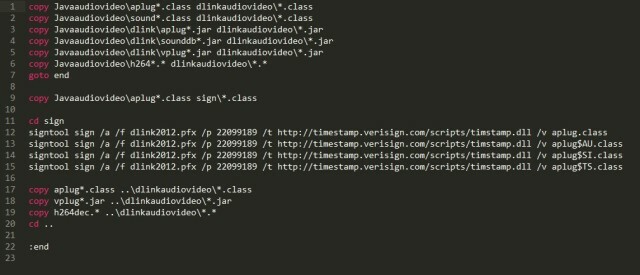

Știrile au izbucnit astăzi mai devreme de gaffe, care a văzut că firma își eliberează cheile de semnare a codului privat în interiorul codului sursă al unei actualizări recente de firmware. Cheile private sunt utilizate ca o metodă pentru un computer de a verifica dacă un produs este autentic și că codul produsului nu a fost modificat sau corupt de la crearea inițială.

Prin urmare, în termenii profanului, această lacună înseamnă că un hacker ar putea folosi singure cheile publicate programe pentru a păcăli un computer să se gândească că codul său rău-intenționat era de fapt legitim un D-Link produs.

Cum s-a întâmplat?

D-Link s-a mândrit cu deschiderea sa de mult timp. O parte a acestei deschideri este un angajament de a-și aproviziona deschis toate firmware-urile sub licență General Public License (GPL). În practică, asta înseamnă că oricine poate accesa codul oricărui produs D-Link - permițându-le să regleze și să-l modifice pentru a se potrivi cu propriile cerințe precise.

În teorie, este o poziție lăudabilă de luat. Cei dintre voi care vă țineți la curent cu dezbaterea Apple iOS și Android vor fi, fără îndoială, conștienți că una dintre cele mai mari critici la nivel la compania din Cupertino este angajamentul lor de neclintit de a rămâne închis pentru persoanele care ar dori să regleze sursa cod. Acesta este motivul pentru care nu există ROM-uri personalizate precum Cyanogen Mod pentru Android Cum se instalează CyanogenMod pe dispozitivul AndroidMulți oameni pot fi de acord cu faptul că sistemul de operare Android este destul de minunat. Nu numai că este excelent de utilizat, dar este, de asemenea, gratuit ca în open source, pentru a putea fi modificat ... Citeste mai mult pentru dispozitivele mobile Apple.

Partea opusă a monedei este că, atunci când sunt făcute gafe de sursă largă la scară largă, acestea pot avea un efect uriaș. Dacă firmware-ul lor ar fi fost sursă închisă, aceeași greșeală ar fi fost mult mai mică dintr-o problemă și mult mai puțin probabil să fi fost descoperită.

Cum a fost descoperit?

Defectul a fost descoperit de un dezvoltator norvegian cunoscut sub numele de „bartvbl” care a achiziționat recent camera de supraveghere DCS-5020L de la D-Link.

Fiind un dezvoltator competent și curios, el a decis să înfige „sub capotă” din codul sursă de firmware al dispozitivului. În cadrul acestuia, a găsit atât cheile private, cât și parolele necesare pentru a semna software-ul.

A început să conducă propriile sale experimente, constatând rapid că este capabil să creeze un Windows cerere care a fost semnată de una dintre cele patru chei - oferindu-i astfel aspectul că vine din D-Link. Celelalte trei chei nu au funcționat.

El a împărtășit descoperirile sale cu site-ul de știri olandez Tweakers, care a transmis descoperirea companiei olandeze de securitate Fox IT.

Au confirmat vulnerabilitatea, emitând următoarea declarație:

„Certificatul de semnare a codului este într-adevăr pentru un pachet de firmware, versiunea de firmware 1.00b03. Data sursei datează 27 februarie a acestui an, ceea ce înseamnă că cheile acestui certificat au fost eliberate cu mult înainte de expirarea certificatului. Este o mare greșeală ”.

De ce este atât de grav?

Este grav pe mai multe niveluri.

În primul rând, Fox IT a raportat că există patru certificate în același dosar. Aceste certificate proveneau de la Starfield Technologies, KEEBOX Inc. și Alpha Networks. Toate acestea ar fi putut fi folosite pentru a crea un cod rău intenționat care are capacitatea de a ocoli program antivirus Comparați performanțele dvs. anti-virus cu aceste 5 site-uri de topCe software antivirus ar trebui să folosească? Care este cel mai bun"? Aici aruncăm o privire la cinci dintre cele mai bune resurse online pentru verificarea performanței antivirus, pentru a vă ajuta să luați o decizie în cunoștință de cauză. Citeste mai mult și alte verificări tradiționale de securitate - într-adevăr, majoritatea tehnologiilor de securitate vor avea încredere în fișierele semnate și le vor permite să treacă fără îndoială.

În al doilea rând, atacurile avansate de amenințare persistentă (APT) devin un modus operandi din ce în ce mai favorizat pentru hackeri. Acestea folosesc aproape întotdeauna certificatele și cheile pierdute sau furate pentru a-și subjuga victimele. Exemple recente includ Distruge malware-ul ștergător Controversa finală din 2014: Sony Hack, The Interview & Korea de NordCoreea de Nord a piratat cu adevărat Sony Pictures? Unde este dovada? A mai stat cineva pentru a câștiga în urma atacului și cum s-a transformat incidentul în promovarea unui film? Citeste mai mult folosit împotriva Sony în 2014 și atacul Duqu 2.0 asupra producătorilor chinezi de la Apple.

Adăugarea de mai multă putere armoriei criminalului este clar și nu este sensibilă și revine la elementul de încredere menționat la început. În calitate de consumatori, avem nevoie ca aceste companii să fie vigilente în protejarea activelor lor bazate pe securitate pentru a ajuta la combaterea amenințării cyber-criminalilor.

Cine este afectat?

Răspunsul cinstit aici este că nu știm.

Deși D-Link a lansat deja versiuni noi ale firmware-ului, nu există nicio modalitate de a spune dacă hackerii au reușit să extragă și să folosească tastele înainte de descoperirea publică a bartvbl.

Se speră că analizarea eșantioanelor malware pe servicii precum VirusTotal ar putea în cele din urmă să dea un răspuns la întrebare, mai întâi trebuie să așteptăm să fie descoperit un potențial virus.

Acest incident vă scutură încrederea în tehnică?

Care este părerea ta despre această situație? Sunt astfel de defecte o inevitabilitate în lumea tehnologiei sau firmele sunt de vină pentru atitudinea lor slabă față de securitate?

Un incident ca acesta te-ar putea renunța la utilizarea produselor D-Link în viitor sau ai accepta problema și vei continua, indiferent?

Ca întotdeauna, ne-ar plăcea să auzim de la tine. Ne puteți anunța gândurile dvs. în secțiunea de comentarii de mai jos.

Credit imagine: Matthias Ripp prin Flickr.com

Dan este un expat britanic care trăiește în Mexic. Este editorul pentru site-ul surorii MUO, Blocks Decoded. În diferite momente, a fost redactor social, redactor creativ și redactor financiar pentru MUO. Îl poți găsi pe site-ul show-ului de la CES din Las Vegas în fiecare an (oameni de PR, ajungeți!), Iar el face multe site-uri din culise...