Publicitate

Producătorii de procesoare durează aproximativ câteva luni. vulnerabilități masive Spectre și Meltdown a zguduit lumea computerelor. Și atunci, dacă vulnerabilitățile nu au fost destul de rele, patch-urile au rezolvat problemele au venit cu propriul set de probleme. Va fi ceva timp până când efectele Spectre / Meltdown se estompează.

Jetoanele AMD nu au fost neschimbate. Mai rău, în martie 2018, cercetătorii susțin că au găsit o plută de noi vulnerabilități critice specifice AMD. Cu toate acestea, unii oameni din lumea tehnologiei nu sunt siguri. Există vreun adevăr pentru rapoartele vulnerabilităților critice din CPU AMD Ryzen Ce este atât de bun despre noul AMD Ryzen?AMD Ryzen tocmai a aterizat, iar lumea procesoarelor a devenit interesantă. Despre ce este vorba, și este potrivit pentru tine? Citeste mai mult ? Să aruncăm o privire asupra poveștii de până acum.

Vulnerabilități critice și spații exterioare exploatabile

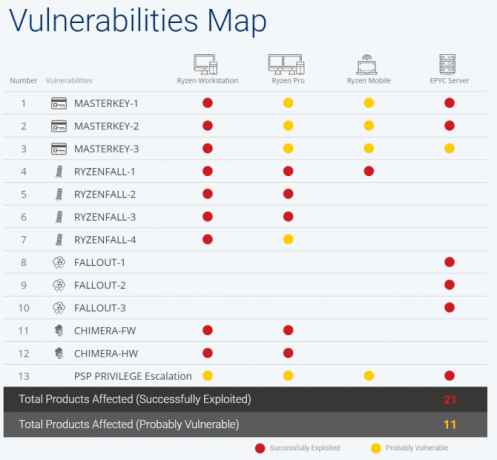

Firma israeliană de securitate CTS Labs a dezvăluit 13 vulnerabilități critice. Vulnerabilitățile afectează stația de lucru Ryzen AMD, Ryzen Pro, arhitectura mobilă Ryzen și procesoarele serverului EPYC. Mai mult, vulnerabilitățile au asemănări cu Spectre / Meltdown și ar putea permite accesului unui atacator la datele private, să instaleze malware sau să obțină acces la un sistem compromis.

Vulnerabilitățile procesorului provin din proiectarea Secure Processor de AMD, o caracteristică de securitate a procesorului care permite stocarea în siguranță a cheilor de criptare, parolelor și a altor date extrem de sensibile. Acest lucru, în combinație cu un defect în proiectarea chipset-ului Zen AMD care leagă procesorul cu alte dispozitive hardware.

„Această parte integrantă a majorității produselor AMD, inclusiv stațiile de lucru și serverele, este livrată în prezent cu mai multe vulnerabilități de securitate care ar putea permite actorilor nocivi să instaleze permanent codul rău intenționat în interiorul procesorului securizat în sine.“

Aceste vulnerabilități sunt reale?

Da, sunt foarte reale și au patru arome:

- Ryzenfall: Permite codului rău intenționat să preia controlul complet asupra procesorului AMD Secure

- Cade afară: Permite unui atacator să citească și să scrie în zone de memorie protejată, cum ar fi SMRAM

- Himeră: O vulnerabilitate „dublă”, cu un defect de firmware și un defect hardware care permite injectarea de cod rău direct în chipsetul AMD Ryzen; malware-ul bazat pe chipset se sustrage practic tuturor soluțiilor de securitate ale punctelor finale

- Cheia principala: Exploatează mai multe vulnerabilități în firmware-ul AMD Secure Processor pentru a permite accesul la Secure Processor; permite malware-ului persistent extrem de sigur pe bază de chipset, pentru a sustrage securitatea; ar putea permite deteriorarea dispozitivului fizic

Blogul de securitate CTS Labs afirmă: „Atacatorii ar putea folosi Ryzenfall pentru a ocoli Windows Credential Guard, a fura datele de rețea și apoi răspândit potențial prin rețea corporativă Windows foarte sigură [...] Atacatorii ar putea folosi Ryzenfall în comun cu Masterkey pentru a instala malware persistent pe Procesorul Secur, expunând clienții la riscul unei industrii ascunse și pe termen lung spionaj."

Alți cercetători de securitate au verificat rapid constatările.

Indiferent de șirul din jurul versiunii, bug-urile sunt reale, descrise cu exactitate în raportul lor tehnic (care nu este public afaik), iar codul lor de exploatare funcționează.

- Dan Guido (@dguido) 13 martie 2018

Niciuna dintre vulnerabilități nu necesită acces la dispozitivul fizic sau la alți drivere suplimentare. Cu toate acestea, acestea necesită privilegii de administrator de mașini locale, așa că există un pic de răgaz. Și să o înțelegem, dacă cineva are acces direct la rădăcină la sistemul dvs., vă aflați deja într-o lume a durerii.

Care este problema atunci?

Ei bine, nimeni nu a auzit cu adevărat de Laboratoarele CTS. Ceea ce de la sine nu este o problemă. Întreprinderile mici finalizează tot timpul cercetări excelente. Este, mai degrabă, modul în care Laboratoarele CTS s-au referit la dezvăluirea vulnerabilităților publicului. Dezvăluirea standardă de securitate solicită cercetătorilor să ofere companiei vulnerabile cel puțin 90 de zile pentru a remedia o problemă înainte de a face publice cu descoperiri sensibile.

Laboratoarele CTS i-au oferit lui AMD o perioadă grozavă de 24 de ore înainte de a pune online fișierele lor [URL ruptă șters]. Și asta a atras ire semnificative din comunitatea de securitate. Nu este doar site-ul. Modul în care sunt prezentate vulnerabilitățile este de asemenea problema. Site-ul de informații despre vulnerabilitate conține un interviu cu unul dintre cercetători, este plin de infografii și alte mijloace media, au nume interesante și atrăgătoare pentru probleme și pare exagerat pentru lansarea unui vulnerabilitate. (O vulnerabilitate pe care au dat-o AMD mai puțin de 24 de ore pentru a remedia, minte!)

Laboratorii CTS și-au exprimat motivarea și pentru acest lucru. CTS Laborator CTO Ilia Luk-Zilberman explică că „structura actuală a„ Dezvăluirii Responsabile ”are o problemă foarte gravă.” Mai mult, ei „Credeți că este greu de crezut că suntem singurul grup din lume care are aceste vulnerabilități, având în vedere cine sunt actorii din lume în prezent.” Tu poate sa citiți scrisoarea completă chiar aici [PDF].

TL; DR: CTS Labs consideră că perioada de asteptare pentru 30/60/90 zile prelungește pericolul pentru consumatorii deja vulnerabili. Dacă cercetătorii fac dezvăluirea imediată, aceasta forțează mâna companiei să acționeze imediat. De fapt, sugestia lor de a utiliza validarea terților, așa cum a făcut CTS Labs cu Dan Guido (a cărei confirmare este legată mai sus), este sensibilă - dar ceva care se întâmplă deja.

Scurtare stoc AMD

Alți cercetători au redus gravitatea defectelor datorită nivelului necesar de acces la sistem. Au existat alte întrebări cu privire la momentul raportului, deoarece a apărut firma de vânzare pe acțiuni, Viceroy Research emiteau un raport declarând că acțiunile AMD ar putea pierde toată valoarea lor. Acțiunile AMD au luat într-adevăr un tumble, coincidând cu lansarea raportului de vulnerabilitate CTS Labs, dar au închis ziua mai sus decât înainte.

Linus Torvalds, de asemenea, dezvoltatorul principal al kernel-ului Linux consideră că abordarea CTS Labs este neglijentă, afirmând „Da, pare mai degrabă o manipulare a stocurilor decât o consultanță pentru securitate pentru mine. " Torvalds, de asemenea, își exprimă deplânsul inutilul din jurul lansării, susținând că cercetătorii de securitate „arată ca niște clovni din cauza aceasta."

Acordarea de Torvalds nu este fără precedent. Dar are dreptate. De asemenea, apare pe spatele altei „alerte de securitate” care necesită atât o SSH teribilă, cât și o parolă rădăcină teribilă. Punctul Torvalds (și alți cercetători și dezvoltatori în domeniul securității) este faptul că, uneori, doar pentru că un defect sună periculos și exotic, nu face să fie o problemă uriașă pentru publicul larg.

Poți să stai în siguranță?

Ei bine, este o pungă de siguranță mixtă. Procesorul dvs. AMD Ryzen este vulnerabil? Da, este. Este posibil ca procesorul dvs. AMD Ryzen să vadă o exploatare de acest fel? Este oarecum puțin probabil, cel puțin pe termen scurt.

Acestea fiind spuse, cei cu un sistem AMD Ryzen ar trebui să își ridice nivelul de vigilență în securitate pentru următoarele săptămâni, până când AMD poate elibera un plasture de securitate. Sperăm că vor fi privește mai bine decât patch-urile Spectre / Meltdown Spectrul și Meltdown-ul sunt încă o amenințare? Patch-urile de care ai nevoieSpectre și Meltdown sunt vulnerabilități ale procesorului. Suntem mai aproape de remedierea acestor vulnerabilități? Patch-urile au funcționat? Citeste mai mult !

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.