Publicitate

Încă din Sistem de fișiere NTFS De la FAT la NTFS la ZFS: Sisteme de fișiere demistificateDiferite hard disk-uri și sisteme de operare pot utiliza diferite sisteme de fișiere. Iată ce înseamnă asta și ce trebuie să știți. Citeste mai mult a fost introdus ca formatul implicit în edițiile consumatorilor de Windows (începând cu Windows XP), oamenii au avut probleme cu accesarea datelor atât la nivel intern, cât și unități externe. Nu mai sunt simple fișierele atribuie singura cauză a problemelor atunci când găsiți și utilizați fișierele lor. Acum trebuie să ne confruntăm cu permisiunile pentru fișiere și folder, după cum a descoperit unul dintre cititorii noștri.

Întrebarea cititorului nostru:

Nu pot să văd dosare pe hard disk-ul intern. Am condus comanda „Attrib -h -r -s / s / d” și arată accesul refuzat pe fiecare folder. Pot merge la foldere folosind comanda Run, dar nu pot vedea folderele de pe hard disk. Cum pot rezolva asta?

Răspunsul lui Bruce:

Iată câteva ipoteze sigure pe baza informațiilor care ni s-au oferit: sistemul de operare este Windows XP sau ulterior; sistemul de fișiere utilizat este NTFS; utilizatorul nu are permisiuni de control complet pe porțiunea de sistem de fișiere pe care încearcă să o manipuleze; nu se află în contextul administratorului; iar permisiunile implicite pe sistemul de fișiere pot fi modificate.

Tot în Windows este un obiect, fie că este vorba de o cheie de registru, o imprimantă sau un fișier. Chiar dacă folosesc aceleași mecanisme pentru a defini accesul utilizatorului, vom restricționa discuția noastră la fișierele obiectelor de sistem pentru a-l păstra cât mai simplu.

Controlul accesului

Securitate Alertă roșie: 10 bloguri de securitate a computerului pe care ar trebui să le urmezi astăziSecuritatea este o parte crucială a calculării și ar trebui să te străduiești să te educi și să fii la curent. Veți dori să consultați aceste zece bloguri de securitate și experții în securitate care le scriu. Citeste mai mult de orice fel este vorba despre control cine poate face ceva pe obiectul fiind asigurat. Cine are cardul cheie pentru a debloca poarta pentru a intra în compus? Cine are cheile pentru deschiderea biroului CEO? Cine are combinația pentru a deschide seiful în biroul lor?

Același tip de gândire se aplică securității fișierelor și folderelor din sistemele de fișiere NTFS. Fiecare utilizator din sistem nu are o nevoie justificată să acceseze fiecare fișier din sistem și nici nu trebuie să aibă același tip de acces la aceste fișiere. La fel ca orice angajat dintr-o companie nu trebuie să aibă acces la seif în biroul directorului general sau capacitatea de a modifica rapoartele corporative, deși este posibil să le citească.

Permisiuni

Windows controlează accesul la obiectele sistemului de fișiere (fișiere și foldere) prin setarea permisiunilor pentru utilizatori sau grupuri. Acestea specifică ce tip de acces are utilizatorul sau grupul la obiect. Aceste permisiuni pot fi setate pe oricare permite sau nega un tip specific de acces și poate fi setat în mod explicit pe obiect sau implicit prin moștenire din folderul său părinte.

Permisiunile standard pentru fișiere sunt: control complet, modificare, citire și execuție, citire, scriere și speciale. Folderele au o altă permisiune specială, numită Conținut de dosare de listă. Aceste permisiuni standard sunt seturi predefinite de permisiuni avansate care permit un control mai granular, dar în mod normal nu sunt necesare în afara permisiunilor standard.

De exemplu, Citiți și executați permisiunea standard include următoarele permisiuni avansate:

- Traverse Folder / Execute File

- Listă Folder / Read Data

- Citiți Atribute

- Citiți Atribute extinse

- Citiți Permisiunile

Liste de control de acces

Fiecare obiect din sistemul de fișiere are o listă de control acces (ACL) asociată. ACL este o listă de identificatori de securitate (SID) care au permisiuni asupra obiectului. Subsistemul Autorității de Securitate Locală (LSASS) va compara SID-ul atașat cu simbolul de acces oferit utilizatorului la conectarea la SID-urile din ACL pentru obiectul la care încearcă accesul. Dacă SID-ul utilizatorului nu se potrivește cu niciun SID din ACL, accesul va fi refuzat. Dacă se potrivește, accesul solicitat va fi acordat sau refuzat pe baza permisiunilor pentru acel SID.

Există, de asemenea, o ordine de evaluare a permisiunilor care trebuie luate în considerare. Permisiunile explicite au prioritate asupra permisiunilor implicite și refuză permisiunile cu prioritate asupra permisiunilor permise. În ordine, arată așa:

- Negare explicită

- Explicit Allow

- Negare implicită

- Permiteți implicit

Permisiunile directorului rădăcină implicite

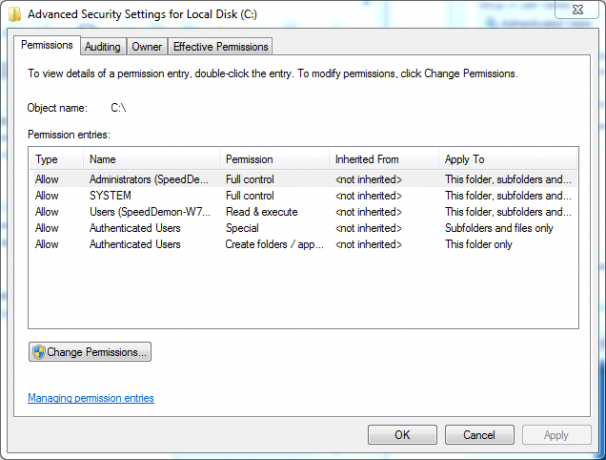

Permisiunile acordate la directorul rădăcină al unei unități variază ușor, în funcție de dacă unitatea este unitatea de sistem sau nu. După cum se vede în imaginea de mai jos, o unitate de sistem are două separat Permite intrări pentru utilizatorii autentificați. Există una care permite utilizatorilor autentificați să creeze foldere și să adauge date la fișierele existente, dar nu să modifice date existente în fișier care se aplică numai directorului rădăcină. Celălalt permite utilizatorilor autentificați să modifice fișierele și folderele conținute în subfoldere, în cazul în care subfolderul moștenește permisiunile de la rădăcină.

Directorii de sistem (Windows, Date despre program, Fișiere de program, Fișiere de program (x86), Utilizatori sau Documente și Setări și, eventual, altele) nu moștenesc permisiunile lor din directorul rădăcină. Deoarece sunt directoare de sistem, permisiunile lor sunt setate explicit pentru a preveni prevenirea modificarea inadvertentă sau rău intenționată a fișierelor sistemului de operare, programului și configurației de către malware sau un hacker.

Dacă nu este o unitate de sistem, singura diferență este că grupul Utilizatori autentificați are o intrare permisă unică care permite modificarea permisiunilor pentru folderul rădăcină, subfolderele și fișierele. Toate permisiunile alocate pentru cele 3 grupuri și contul SYSTEM sunt moștenite pe întregul disc.

Analiza problemelor

Când afișul nostru a rulat attrib comanda care încearcă să elimine orice atribut de sistem, ascuns și numai de citire din toate fișierele și folderele începând de la directorul (nespecificat) în care se aflau, au primit mesaje care indică acțiunea în care doreau să efectueze (scriere atribute) fiind refuzat. În funcție de directorul în care se aflau când au executat comanda, acesta este probabil un lucru foarte bun, mai ales dacă se aflau în C: \.

În loc să încercați să rulați acea comandă, ar fi fost mai bine să schimbați doar setările din Windows Explorer / File Explorer pentru a afișa fișiere și directoare ascunse. Acest lucru poate fi realizat cu ușurință mergând la Organizați> Folder și opțiuni de căutare în Windows Explorer sau File> Change folder și opțiuni de căutare în File Explorer. În caseta de dialog rezultată, selectați tasta Fila Vizualizare> Afișați fișiere, foldere și unități ascunse. Cu această activare, directoarele și fișierele ascunse vor apărea ca elemente întunecate din listă.

În acest moment, dacă fișierele și folderele încă nu apar, există o problemă cu permisiunea avansată Folder List / Read Data. Fie utilizatorul, fie un grup din care face parte este explicit sau implicit a refuzat permisiunea respectivă asupra dosarelor în cauză sau utilizatorul nu aparține niciunui grup care are acces la respectivele foldere.

Este posibil să vă întrebați cum ar putea accesa cititorul direct într-unul din aceste dosare dacă utilizatorul nu are permisiunile de Folder List / Data Read. Atâta timp cât cunoașteți calea către folder, puteți merge la acesta cu condiția să aveți permisiuni avansate Folder Traverse / Execute File. Acesta este și motivul pentru care nu este probabil să fie o problemă cu permisiunea standard cu conținutul folderului de listă. Are ambii din aceste permisiuni avansate.

Rezolutia

Cu excepția directoarelor de sistem, majoritatea permisiunilor sunt moștenite în lanț. Așadar, primul pas este identificarea directorului cel mai apropiat de rădăcina unității, unde se află simptomele. După ce acest director este localizat, faceți clic dreapta pe el și selectați Proprietăți> fila Securitate. Verificați permisiunile pentru fiecare dintre grupurile / utilizatorii enumerați, pentru a verifica dacă au o verificare în coloana Permite permisiunea conținutului folderului List și nu în coloana Deny.

Dacă nici o coloană nu este bifată, uitați-vă și la intrarea cu permisiuni speciale. Dacă acest lucru este bifat (permiteți sau refuzați), faceți clic pe butonul Avansat apoi, buton Modificați Permisiunile în caseta de dialog rezultată dacă executați Vista sau o versiune ulterioară. Aceasta va genera o casetă de dialog aproape identică cu câteva butoane suplimentare. Selectați grupul corespunzător, faceți clic pe Editați | × și asigurați-vă că permisiunea Listă / permisiunea de citire a datelor este permisă.

Dacă cecurile sunt închise, înseamnă că este un permisiunea moștenită, iar schimbarea ar trebui să se facă la folderul părinte, cu excepția cazului în care există un motiv convingător pentru a nu face acest lucru, cum ar fi un director de profil al utilizatorului, iar părintele ar fi Utilizatorii sau Documentele și Setările pliant. De asemenea, este neînțelept să adăugați permisiuni pentru un al doilea utilizator pentru a putea accesa directorul de profil al altui utilizator. În schimb, conectați-vă ca utilizator pentru a accesa acele fișiere și foldere. Dacă este ceva care ar trebui împărtășit, mutați-le în directorul profilului public sau folosiți fila Partajare pentru a permite altor utilizatori să acceseze resursele.

Este de asemenea posibil ca utilizatorul să nu aibă permisiunea de a edita permisiunile fișierelor sau directoarelor respective. În acest caz, Windows Vista sau o versiune ulterioară ar trebui să prezinte un Controlul contului de utilizator (UAC) Opriți prompturile UAC enervante - Cum să creați o listă completă de control al contului de utilizator [Windows]Încă de la Vista, noi, utilizatorii de Windows, am fost plictisiți, încurcați, enervați și obosiți de controlul contului de utilizator (UAC), care ne spune că un program începe că am lansat intenționat. Sigur, s-a îmbunătățit, ... Citeste mai mult solicitați parola de administrator sau permisiunea de a ridica privilegiile utilizatorului pentru a permite acest acces. În cadrul Windows XP, utilizatorul ar trebui să deschidă Windows Explorer cu opțiunea Run as… și să utilizeze Cont de administrator Cont de administrator Windows: tot ceea ce trebuie să știțiÎncepând cu Windows Vista, contul de administrator Windows încorporat este dezactivat în mod implicit. Puteți activa, dar faceți acest lucru pe propriul dvs. risc! Vă arătăm cum. Citeste mai mult pentru a se asigura că modificările pot fi făcute, dacă nu se execută deja cu un cont administrativ.

Știu că mulți oameni v-ar spune doar să vă ocupați de directoarele și fișierele respective, dar există unul imens soluționează această soluție. Dacă ar afecta orice fișiere de sistem și / sau directoare, vei slăbi grav securitatea generală a sistemului. Ar trebui nu să fie realizate pe rădăcină, Windows, Utilizatori, Documente și Setări, Fișiere de Program, Fișiere de Program (x86), Date de program sau directoare inetpub sau oricare dintre subfolderele lor.

Concluzie

După cum vedeți, permisiunile pe unitățile NTFS nu sunt prea dificile, însă localizarea sursei problemelor de acces poate fi obositoare pe sisteme cu o mulțime de directoare. Înarmat cu o înțelegere de bază a modului în care funcționează permisiunile cu liste de control de acces și un pic de tenacitate, localizarea și remedierea acestor probleme va deveni în curând jocul copilului.

Bruce se joacă cu electronica încă din anii '70, calculatoarele de la începutul anilor '80 și răspunzând cu exactitate la întrebări despre tehnologie pe care nu le-a folosit și nici nu le-a văzut întreaga perioadă. De asemenea, se enervează prin încercarea de a cânta la chitară.