Publicitate

Routerul, dispozitivul de rețea și malware-ul Internet of Things sunt din ce în ce mai frecvente. Cei mai mulți se concentrează pe infectarea dispozitivelor vulnerabile și adăugarea lor la botnets puternice. Router-urile și dispozitivele Internet of Things (IoT) sunt mereu pornite, mereu online și așteaptă instrucțiuni. Furaje botnet perfecte, atunci.

Dar nu toate malware-urile sunt la fel.

VPNFilter este o amenințare distructivă pentru malware pentru routere, dispozitive IoT și chiar unele dispozitive de stocare atașate la rețea (NAS). Cum verificați o infecție cu malware VPNFilter? Și cum îl puteți curăța? Să aruncăm o privire mai atentă la VPNFilter.

Ce este VPNFilter?

VPNFilter este o variantă sofisticată modulară de malware care vizează în principal dispozitivele de rețea de la o gamă largă de producători, precum și dispozitive NAS. VPNFilter a fost găsit inițial pe dispozitivele de rețea Linksys, MikroTik, NETGEAR și TP-Link, precum și pe dispozitivele QNAP NAS, cu aproximativ 500.000 de infecții în 54 de țări.

echipa care a descoperit VPNFilter, Cisco Talos, detalii actualizate recent în ceea ce privește programele malware, care indică faptul că echipamentele de rețea de la producători precum ASUS, D-Link, Huawei, Ubiquiti, UPVEL și ZTE prezintă acum infecții VPNFilter. Cu toate acestea, la momentul scrierii, niciun dispozitiv de rețea Cisco nu este afectat.

Programul malware este spre deosebire de majoritatea celorlalte programe malware bazate pe IoT, deoarece persistă după repornirea sistemului, ceea ce face dificilă eradicarea. Dispozitivele care folosesc datele de autentificare implicite de autentificare sau cu vulnerabilități cunoscute pentru o zi zero care nu au primit actualizări de firmware sunt deosebit de vulnerabile.

Ce face VPNFilter?

Așadar, VPNFilter este o „platformă modulară cu mai multe etape” care poate provoca pagube distructive dispozitivelor. Mai mult, poate servi și ca amenințare la culegerea datelor. VPNFilter funcționează în mai multe etape.

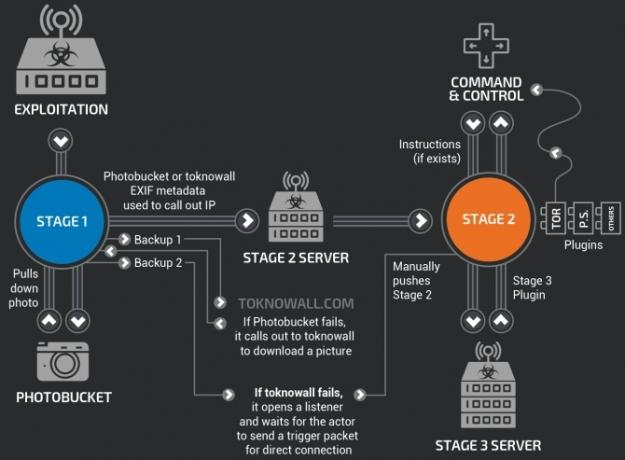

Etapa 1: VPNFilter Stage 1 stabilește un dispozitiv de plajă pe dispozitiv, contactând serverul său de comandă și control (C&C) pentru a descărca module suplimentare și aștepta instrucțiunile. Etapa 1 are, de asemenea, mai multe concedieri încorporate pentru a localiza C2-urile din stadiul 2 în cazul schimbării infrastructurii în timpul desfășurării. Programul malware din etapa 1 VPNFilter este, de asemenea, capabil să supraviețuiască unei reporniri, ceea ce îl face o amenințare robustă.

Etapa 2: VPNFilter Stage 2 nu persistă printr-o repornire, dar vine cu o gamă mai largă de funcții. Etapa 2 poate colecta date private, executa comenzi și poate interfera cu gestionarea dispozitivului. De asemenea, există diferite versiuni ale etapei 2 în sălbăticie. Unele versiuni sunt echipate cu un modul distructiv care suprascrie o partiție a firmware-ului dispozitivului, apoi repornește pentru a face dispozitivul să nu poată fi utilizat (malware-ul brichează routerul, IoT sau dispozitivul NAS, pe scurt).

Etapa 3: Modulele VPNFilter Stage 3 funcționează ca pluginuri pentru Etapa 2, extinzând funcționalitatea VPNFilter. Un modul acționează ca un sniffer de pachete care colectează traficul de intrare pe dispozitiv și fură acreditările. Altul permite malware-ului Stage 2 să comunice în siguranță folosind Tor. Cisco Talos a găsit, de asemenea, un modul care injectează conținut rău intenționat în traficul care trece prin dispozitiv, ceea ce înseamnă că hackerul poate furniza alte exploatări către alte dispozitive conectate printr-un router, IoT sau NAS dispozitiv.

În plus, modulele VPNFilter „permit furtul acredităților de pe site-ul web și monitorizarea protocoalelor Modbus SCADA.”

Partajare foto Meta

O altă caracteristică interesantă (dar nu recent descoperită) a malware-ului VPNFilter este utilizarea serviciilor sale online de partajare a fotografiilor pentru a găsi adresa IP a serverului său C&C. Analiza Talos a constatat că programele malware indică o serie de adrese URL Photobucket. Programul malware descarcă prima imagine din galerie se referă la URL și extrage o adresă IP a serverului ascunsă în imagine metadate.

Adresa IP „este extrasă din șase valori întregi pentru latitudinea și longitudinea GPS din informațiile EXIF.” Dacă aceasta nu reușește, Programele malware din etapa 1 se reîntorc într-un domeniu obișnuit (toknowall.com - mai multe despre acest lucru mai jos) pentru a descărca imaginea și a încerca aceeași proces.

Adulmecarea pachetelor vizate

Raportul actualizat Talos a scos la iveală câteva informații interesante asupra modulului de adulmecare a pachetelor VPNFilter. Mai degrabă decât să acoperi totul, are un set destul de strict de reguli care vizează anumite tipuri de trafic. Mai exact, traficul din sistemele de control industrial (SCADA) care se conectează folosind VPN-urile TP-Link R600, conexiuni la o listă de adrese IP predefinite (care indică o cunoaștere avansată a altor rețele și trafic de dorit), precum și pachete de date de 150 octeți sau mai mari.

Craig William, lider tehnologic principal și manager de informare globală la Talos, i-a spus Ars„Caută lucruri foarte specifice. Nu încearcă să adune cât mai mult trafic. Urmează după anumite lucruri foarte mici, cum ar fi datele de acreditare și parolele. Nu avem prea multe informații despre asta, decât că pare incredibil de țintit și incredibil de sofisticat. Încă încercăm să ne dăm seama cu cine foloseau asta. ”

De unde a venit VPNFilter?

Se consideră că VPNFilter este activitatea unui grup de hackeri sponsorizat de stat. Că creșterea inițială a infecției VPNFilter a fost resimțită cu precădere în toată Ucraina, degetele inițiale au indicat amprentele cu spate rusă și grupul de hackeri, Fancy Bear.

Cu toate acestea, astfel de sofisticare a malware-ului, nu există o geneză clară și niciun grup de hacking, stat națiune sau altfel, nu a avansat pentru a revendica malware. Având în vedere regulile detaliate privind programele malware și direcționarea SCADA și a altor protocoale de sistem industrial, un actor din statele naționale pare cel mai probabil.

Indiferent de ceea ce cred eu, FBI crede că VPNFilter este o creație Fancy Bear. În mai 2018, FBI a confiscat un domeniu—ToKnowAll.com - s-a crezut că a fost folosit pentru instalarea și comanda programelor malware Stage 2 și Stage 3 VPNFilter. Securitatea domeniului a ajutat cu siguranță la oprirea răspândirii imediate a VPNFilter, dar nu a împărțit artera principală; SBU ucraineană a eliminat un atac VPNFilter asupra unei fabrici de prelucrare chimică în iulie 2018, pentru unul.

VPNFilter prezintă, de asemenea, asemănări cu malware-ul BlackEnergy, un troian APT folosit pentru o gamă largă de ținte ucrainene. Din nou, în timp ce acest lucru este departe de dovezi complete, țintirea sistemică a Ucrainei provine, în principal, din grupurile de hacking cu legături rusești.

Sunt infectat cu VPNFilter?

Este posibil ca routerul dvs. să nu protejeze malware VPNFilter. Dar este întotdeauna mai bine să fii în siguranță decât să-mi pară rău:

- Verificați această listă pentru routerul dvs. Dacă nu sunteți pe listă, totul este în regulă.

- Puteți să vă îndreptați către Site-ul Symantec VPNFilter Check. Bifați caseta de termeni și condiții, apoi apăsați pe Executați VPNFilter Check buton la mijloc. Testul se finalizează în câteva secunde.

Sunt infectat cu VPNFilter: Ce fac?

Dacă Symantec VPNFilter Check confirmă că routerul dvs. este infectat, aveți un curs clar de acțiune.

- Resetați routerul, apoi executați din nou Verificarea VPNFilter.

- Resetați routerul la setările din fabrică.

- Descărcați cel mai recent firmware pentru routerul dvs. și completați o instalare curată a firmware-ului, de preferință fără ca routerul să facă o conexiune online în timpul procesului.

În plus, trebuie să efectuați scanări complete ale sistemului pe fiecare dispozitiv conectat la routerul infectat.

Ar trebui să schimbați întotdeauna datele de autentificare implicite ale routerului, precum și orice dispozitive IoT sau NAS (Dispozitivele IoT nu fac această sarcină ușoară De ce Internetul lucrurilor este cel mai mare coșmar de securitateÎntr-o zi, ajungi acasă de la serviciu pentru a descoperi că sistemul tău de securitate acasă activat în cloud a fost încălcat. Cum se poate întâmpla? Cu Internet of Things (IoT), puteți afla calea grea. Citeste mai mult ) dacă este posibil. De asemenea, deși există dovezi că VPNFilter poate sustrage unele firewall-uri, având unul instalat și configurat corespunzător 7 sfaturi simple pentru a vă asigura routerul și rețeaua Wi-Fi în câteva minuteCineva adulmecă și ascultă traficul Wi-Fi, vă fură parolele și numerele cărților de credit? Ai ști chiar dacă ar fi cineva? Probabil că nu, asigurați-vă rețeaua wireless cu acești 7 pași simpli. Citeste mai mult vă va ajuta să păstrați o mulțime de alte lucruri urâte din rețeaua dvs.

Atenție la programele Malware Router!

Programele malware de router sunt din ce în ce mai frecvente. Programele malware și vulnerabilitățile IoT sunt peste tot și, odată cu numărul de dispozitive care vin online, nu se va agrava decât. Routerul dvs. este punctul central pentru datele din casa dvs. Cu toate acestea, nu primește aproape atâta atenție de securitate ca alte dispozitive.

Pur și simplu pune, routerul dvs. nu este sigur cum credeți 10 moduri în care routerul dvs. nu este atât de sigur pe cât credețiIată 10 moduri în care routerul dvs. ar putea fi exploatat de hackeri și de deturnatorii wireless. Citeste mai mult .

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.