Publicitate

Aveți un software antivirus pe computer, un scaner anti-malware, un scaner activ pentru preluarea de viermi și alte intruziuni active și un firewall. Calculatorul dvs. și datele sale sunt sigure... nu?

După cum am văzut din ce în ce mai recent, o configurare sigură a PC-ului este doar o parte a păstrării securității datelor. Conectați-vă la un router nesigur și toată munca grea este în zadar.

Routerele ajung rareori într-o stare sigură, dar chiar dacă v-ați luat timpul pentru a configura corect routerul wireless (sau cu fir), acesta se poate dovedi în continuare a fi legătura slabă a securității computerului.

Este ca o implicită: securizarea routerului dvs. nou

Opțiunile implicite pentru routere sunt probabil cea mai mare slăbiciune. Ca camere de securitate la domiciliu care sunt transmise online Camele dvs. de securitate pentru locuințe sunt transmise online fără cunoștința dvs.? Citeste mai mult , oamenii tind să se instaleze și să uite, trecând cu vederea faptul că practic fiecare model are același nume de utilizator și parolă.

Brian Krebs a raportat recent că spam-ul de e-mail a fost folosit pentru a hack hackeri prin răspândirea e-mailurilor de la furnizorii de telecomunicații, solicitând clicul pe un link și trimiterea acestora către o pagină cu cod ascuns care încearcă să:

„… Executați ceea ce este cunoscut drept atac de falsificare a cererii de site-uri pentru vulnerabilități cunoscute în două tipuri de routere, UT Starcom și TP-Link. Pagina rău intenționată va invoca cadre inline ascunse (cunoscute și sub numele de „iframes”) care încearcă să se conecteze la pagina de administrare a routerului victimei utilizând o listă de date de identificare implicite cunoscute încorporate în acestea dispozitive „.

Un atac reușit rescrie setările DNS ale routerului, trimițând victima la versiuni spoof ale site-urilor care recoltează autentificările.

Oricine instalează un router nou în rețeaua de domiciliu trebuie să își ia timpul pentru a șterge toate numele de utilizator și parolele implicite și înlocuiți-le cu parolele / parolele proprii, de preferință sigure și memorabile, care sunt apoi schimbate în mod regulat.

Vulnerabilitatea NAT-PMP

La sfârșitul anului 2014, Matt Hughes a raportat că vulnerabilitatea NAT-PMP a afectat ceva în 1,2 milioane de routere, compania americană de securitate Rapid7 constată că 1,2 milioane de routere sunt vulnerabile la a fi deturnate. Este al tău unul dintre ei? Citeste mai mult „2,5% [din routere] vulnerabile la un atacator care interceptează traficul intern, 88% la un atacator care interceptează traficul de ieșire și 88% la un atac de refuz al serviciilor ca urmare a acestei vulnerabilități.”

În timp ce gateway-ul NAT de pe routere nu ar trebui să accepte date interne care nu sunt destinate unei adrese interne, dispozitive care au firmware-ul configurat incorect permite involuntar calculatoarelor externe să creeze reguli, ceea ce poate duce la scurgeri de date și identitate furt.

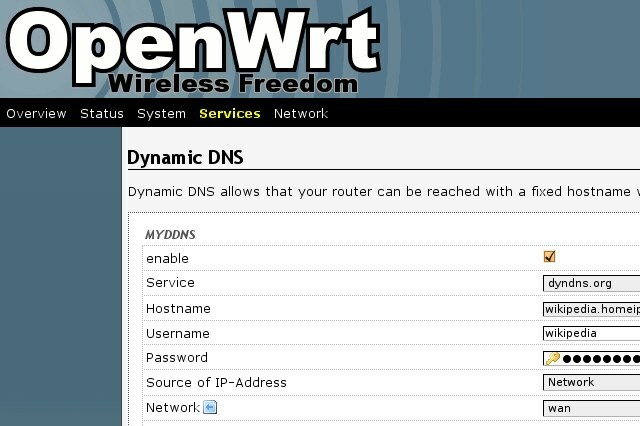

Soluționarea acestei probleme necesită ca producătorii de routere să elibereze patch-uri. Alternativ, este posibil să instalați o firmware-ul sigur open source, cum ar fi DD-WRT Ce este OpenWrt și de ce ar trebui să-l folosesc pentru routerul meu?OpenWrt este o distribuție Linux pentru routerul tău. Poate fi folosit pentru orice este folosit un sistem Linux încorporat. Dar ți s-ar potrivi? Este compatibil routerul dvs.? Hai să aruncăm o privire. Citeste mai mult sau Open-WRT.

Este routerul dvs. WPA la fel de sigur pe cât credeți?

Oricine ar folosi WPA pentru a-și securiza routerul, i se va ierta că a crezut că odată cu parola introdusă (și modificată regulat) că au făcut o conexiune sigură la Internet.

Cele mai multe routere moderne Wi-Fi au tehnologia WPS care ocolește WPA și facilitează conectarea la router cu ajutorul unui buton sau a unui PIN de 8 cifre.

Din păcate cu ușurință vine vulnerabilitatea. După cum a raportat James Bruce, cu o conexiune puternică și un router sensibil, PIN-ul WPS poate fi forțat brutal în doar 2 ore Crezi că WiFi-ul tău protejat de WPA este sigur? Gândiți-vă din nou - Aici vine ReaverulPână acum, cu toții ar trebui să fim conștienți de pericolele securizării rețelelor cu WEP, lucru pe care l-am demonstrat înainte cum puteți să hack în 5 minute. Sfatul a fost întotdeauna să folosești WPA sau ... Citeste mai mult și obținerea acestui cod PIN va dezvălui atacatorul codul de acces WPA.

Pe unele routere dezactivare PIN WPS este o opțiune, dar aceasta nu face întotdeauna ceea ce pretinde, dezactivând în schimb un PIN definit de utilizator în loc de opțiunea implicită. Aproape ideal. Cea mai bună soluție în acest caz ar fi dezactivarea rețelei wireless pe router și așteptarea unei actualizări de la producătorul ISP sau a producătorului de routere (verificați site-ul web).

ISP-ul tău este de vină?

La începutul anului 2015 am aflat că un anumit model de Routerul Pirelli a fost livrat clienților cu o eroare ISP-ul dvs. Face rețeaua dvs. de domiciliu nesigură?Routerul tău lasă intrusi în rețeaua ta de origine? Nu vă lăsați atenți de problemele de securitate ale routerului de acasă, care vă sunt aduse de propriul dvs. ISP! Vă arătăm cum puteți testa routerul. Citeste mai mult asta este atât de ușor de exploatat bunica ar putea să o facă.

După cum am raportat:

„Tot ce trebuie să faceți este să introduceți adresa IP orientată către web a unui router, să o sufizați cu wifisetup.html (deci ceva de genul 1.2.3.4/wifisetup.html) și puteți începe să vă jucați cu configurația routerului. Apoi, hackerii experți ar putea să înceapă să configureze rute în rețea, să înceapă să adulmeze traficul de internet, ar putea chiar să atace un computer fără firewall instalat. ”

Până în prezent, această problemă s-a limitat la acel model unic Pirelli P.DGA4001N, dar ridică întrebări îngrijorătoare cu privire la modul în care routerele sunt configurate de către producători.

Ați întâmpinat probleme cu setările implicite pe router? Poate că ați fost afectat de una sau mai multe dintre problemele evidențiate aici. Ce ar trebui să facă producătorii de routere și ISP-urile pentru a atenua aceste probleme? Spune-ne gândurile tale în comentarii.

Credite imagine: Asim18, Moxfyre

Christian Cawley este redactor redactor pentru securitate, Linux, bricolaj, programare și tehnică explicată. De asemenea, el produce Podcast-ul cu adevărat util și are o experiență vastă în suport pentru desktop și software. Colaborator al revistei Format Linux, Christian este un tinkerer Raspberry Pi, iubitor de Lego și fan de jocuri retro.