Publicitate

Parola dvs. este sigură? Cu toții am auzit o mulțime de sfaturi cu privire la ce fel de parole nu ar trebui să alegeți niciodată - și există diverse instrumente care pretind că evaluați securitatea parolei online Puneți-vă parolele prin testul de crack cu aceste cinci instrumente de rezistență a parolelorCu toții am citit o parte corectă a întrebărilor „Cum pot sparge o parolă”. Este sigur să spunem că majoritatea sunt în scopuri nefaste, mai degrabă decât una inquisitive. Încălcarea parolelor ... Citeste mai mult . Cu toate acestea, acestea nu pot fi decât îndoielnice exacte. Singura modalitate de a testa cu adevărat securitatea parolelor dvs. este să încercați să le spargeți.

Deci, astăzi, vom face doar asta. Îți voi arăta cum să folosești un instrument pe care hackerii reali îl folosesc pentru a sparge parolele și îți voi arăta cum să îl folosești pentru a verifica al tău. Și, dacă nu reușește testul, vă voi arăta cum să alegeți parole mai sigure voi rezistați.

Configurarea Hashcat

Instrumentul pe care îl vom folosi se numește Hashcat. Oficial, este destinat recuperare parola 6 Instrumente gratuite de recuperare a parolei pentru Windows Citeste mai mult , dar, în practică, acest lucru este puțin ca să spui BitTorrent Bateți Bloatul! Încercați acești clienți BitTorrent ușoareArmele nu partajează fișiere ilegale. Oamenii partajează fișiere ilegale. Sau, stai, cum merge din nou? Ce vreau să spun este, BitTorrent nu ar trebui să fie disedat pe baza potențialului său de piraterie. Citeste mai mult este destinat descărcării fișierelor neautorizate. În practică, adesea este folosit de hackerii care încearcă să rupă parolele furat de pe servere nesigure Ashley Madison nu are nicio ofertă mare? Mai gandeste-teSite-ul discret de întâlniri online Ashley Madison (vizat în primul rând pentru soții înșelători) a fost hacked Cu toate acestea, aceasta este o problemă mult mai serioasă decât a fost prezentată în presă, cu implicații considerabile pentru siguranța utilizatorului. Citeste mai mult . Ca efect secundar, acest lucru îl face un mod foarte puternic de a testa securitatea parolelor.

Notă: acest tutorial este pentru Windows. Cei dintre voi pe Linux pot consulta videoclipul de mai jos pentru a vă informa de unde să începeți.

Puteți obține Hashcat din hashcat.net pagină web. Descărcați și dezarhivați-l în folderul dvs. de descărcări. În continuare, va trebui să obținem date auxiliare pentru instrument. Vom achiziționa o listă de cuvinte, care este practic o bază de date imensă de parole pe care instrumentul o poate folosi ca punct de plecare, în special rockyou.txt set de date Descărcați-l și lipiți-l în folderul Hashcat. Asigurați-vă că este denumit „rockyou.txt”

Acum vom avea nevoie de o modalitate de a genera hașe. Vom folosi WinMD5, care este un instrument freeware ușor care conține fișiere specifice. Descărcați-l, decuplați-l și aruncați-l în directorul Hashcat. Vom face două fișiere text noi: hashes.txt și password.txt. Introduceți ambele în directorul Hashcat.

Asta e! Ai terminat.

Un popor din istoria războaielor hackerilor

Înainte de a folosi efectiv această aplicație, să vorbim puțin despre modul în care parolele se rup efectiv și cum am ajuns la acest punct.

Înapoi în istoria misterioasă a informaticii, a fost o practică standard pentru site-urile web pentru a stoca parolele utilizatorului în text simplu. Se pare că are sens. Trebuie să verificați dacă utilizatorul a trimis parola corectă. O modalitate evidentă de a face acest lucru este de a păstra o copie a parolelor la îndemână într-un fișier mic undeva și de a verifica parola trimisă de utilizator pe listă. Uşor.

Acesta a fost un dezastru imens. Hackerii vor avea acces la server prin intermediul unei tactici înșelătoare (cum ar fi întrebând politicos), furați lista de parole, conectați-vă și furați banii tuturor. Pe măsură ce cercetătorii de securitate s-au preluat de la epava fumată a acelui dezastru, era clar că trebuie să facem ceva diferit. Soluția era hashing.

Pentru cei care nu sunt familiari, a funcție hash Ce înseamnă tot acest lucru H5 MD Hash [Tehnologie explicată]Iată o scădere completă a MD5, hashing și o mică privire de ansamblu asupra computerelor și criptografiei. Citeste mai mult este o bucată de cod care ia o informație și o înfășoară matematic într-o bucată de gibberish cu lungime fixă. Aceasta se numește „ștergere” a datelor. Ce e interesant pentru ei este că merg doar într-o singură direcție. Este foarte ușor să iei o informație și să-ți dai seama de hașa sa unică. Este foarte greu să iei un hash și să găsești o informație care să o genereze. De fapt, dacă utilizați o parolă aleatorie, trebuie să încercați fiecare combinație posibilă pentru a o face, ceea ce este mai mult sau mai puțin imposibil.

Cei dintre voi care urmează acasă pot observa că hash-urile au unele proprietăți cu adevărat utile pentru aplicațiile cu parolă. Acum, în loc să stocați parola, puteți stoca hashurile parolelor. Când doriți să verificați o parolă, o hash, ștergeți originalul și verificați-o pe lista de hashes. Toate funcțiile Hash oferă aceleași rezultate, astfel încât puteți verifica în continuare că au trimis parolele corecte. În mod crucial, parolele reale cu caractere redactate nu sunt niciodată stocate pe server. Deci, atunci când hackerii încalcă serverul, ei nu pot fura nicio parolă - doar hașe inutile. Acest lucru funcționează destul de bine.

Răspunsul hackerilor la acest lucru a fost să aloce mult timp și energie modalități cu adevărat inteligente de a inversa hașe Ophcrack - Un instrument de hacking cu parolă pentru a sparge aproape orice parolă WindowsExistă o mulțime de motive diferite pentru care cineva ar dori să utilizeze orice număr de instrumente de hack-uri pentru parole pentru a hack o parolă Windows. Citeste mai mult .

Cum funcționează Hashcat

Putem folosi mai multe strategii pentru asta. Una dintre cele mai robuste este cea pe care Hashcat o folosește, ceea ce constă în faptul că utilizatorii nu sunt foarte imaginați și tind să aleagă aceleași tipuri de parole.

De exemplu, majoritatea parolelor constau dintr-unul sau două cuvinte în limba engleză, câteva numere și poate unele înlocuitori de litere „leet-speak” sau cu majuscule aleatorii. Dintre cuvintele culese, unele sunt mai probabile decât altele: „parola”, numele serviciului, numele de utilizator și „salut” sunt toate populare. Denumiți numele de animale de companie populare și anul curent.

Știind acest lucru, puteți începe să generați ghiciri foarte plauzibile despre ce ar fi putut alege utilizatorii diferiți, care ar trebui (eventual) să vă permită să ghiciți corect, să spargeți hash-ul și să aveți acces la autentificarea lor datele de conectare. Acest lucru sună ca o strategie fără speranță, dar amintiți-vă că calculatoarele sunt ridicol de rapide. Un computer modern poate încerca milioane de presupuneri pe secundă.

Asta vom face astăzi. Vom preface că parolele dvs. se află într-o listă de hams în mâinile unui hacker rău intenționat și vom folosi același instrument de cracare a hahului pe care hackerii îl folosesc. Gândiți-vă la el ca la un exercițiu de incendiu pentru securitatea online. Să vedem cum merge!

Cum se utilizează Hashcat

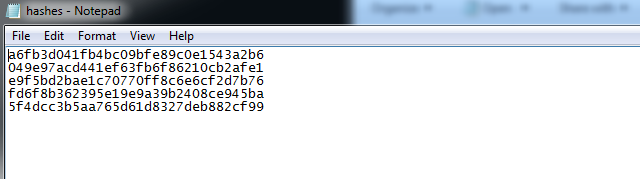

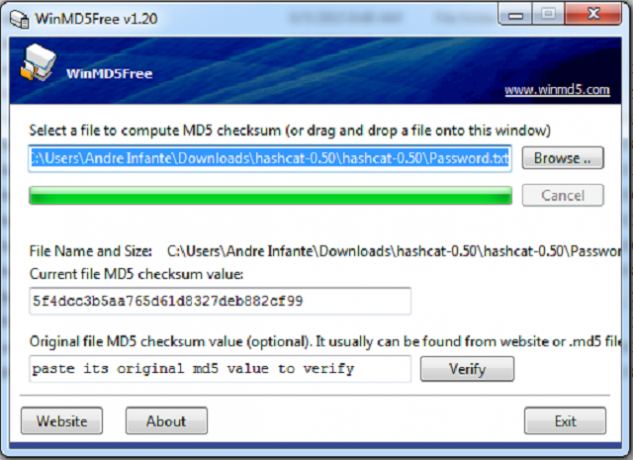

În primul rând, trebuie să generăm hașe. Deschideți WinMD5 și fișierul dvs. „password.txt” (în notepad). Introduceți una dintre parolele dvs. (doar una). Salvați fișierul. Deschide-l folosind WinMD5. Veți vedea o casetă care conține hash-ul fișierului. Copiați-l în fișierul „hashes.txt” și salvați-l. Repetați acest lucru, adăugând fiecare fișier într-o nouă linie din fișierul „hashes.txt”, până când veți primi un hash pentru fiecare parolă pe care o utilizați de rutină. Apoi, doar pentru distracție, introduceți hașa pentru cuvântul „parolă” ca ultimă linie.

Este de remarcat aici că MD5 nu este un format foarte bun pentru stocarea hashes-urilor cu parolă - este destul de rapid de calculat, făcând forțarea brută mai viabilă. Deoarece facem teste distructive, acesta este de fapt un plus pentru noi. Într-o scurgere de parolă reală, parolele noastre vor fi spălate cu Scrypt sau cu o altă funcție de hash sigură, care sunt mai lent de testat. Folosind MD5, putem simula, în esență, aruncarea cu mult mai multă putere și timp de procesare la problemă decât avem de fapt disponibile.

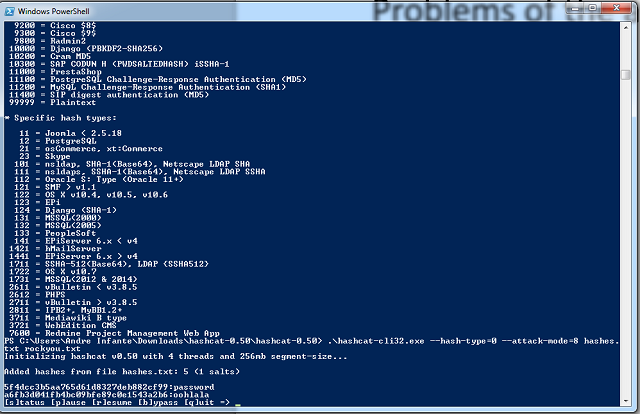

Apoi, asigurați-vă că fișierul „hashes.txt” a fost salvat și creează Windows PowerShell. Navigați la folderul Hashcat (cd .. urcă un nivel, ls listează fișierele curente și cd [nume de fișier] introduce un folder în directorul curent). Acum tastați ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Această comandă spune practic „Rulați aplicația Hashcat. Setați-l să funcționeze pe hashes MD5 și utilizați un atac „mode prinț” (care utilizează o varietate de strategii diferite pentru a crea variații pe cuvintele din listă). Încercați să spargeți intrările din fișierul „hashes.txt” și folosiți fișierul „rockyou.txt” ca dicționar.

Apăsați introduceți și acceptați EULA (care spune, în principiu, „Jur că rozul nu voi hack nimic cu asta”), apoi lăsați-o să curgă. Hash-ul pentru parolă trebuie să apară într-o secundă sau două. După aceea, este doar o întrebare de așteptare. Parolele slabe se vor afișa în câteva minute pe un procesor rapid și modern. Parolele normale vor apărea în câteva ore la o zi sau două. Parolele puternice pot dura foarte mult timp. Una dintre parolele mele mai vechi a fost spartă în mai puțin de zece minute.

Puteți lăsa această funcționare atât timp cât doriți. Vă sugerez cel puțin peste noapte sau pe computer în timp ce sunteți la serviciu. Dacă o faceți 24 de ore, parola este probabil suficient de puternică pentru majoritatea aplicațiilor - deși aceasta nu este o garanție. Hackerii pot fi dispuși să efectueze aceste atacuri mult timp sau să aibă acces la o listă de cuvinte mai bună. Dacă aveți îndoieli despre securitatea parolei, obțineți una mai bună.

Parola mea a fost spartă: acum ce?

Mai mult decât probabil, unele dintre parolele dvs. nu au reținut. Deci, cum puteți genera parole solide pentru a le înlocui? După cum se dovedește, o tehnică foarte puternică (popularizat de xkcd) este fraze de trecere. Deschideți cea mai apropiată carte, întoarceți la o pagină aleatorie și puneți degetul în jos pe o pagină. Luați cel mai apropiat substantiv, verb, adjectiv sau adverb și amintiți-vă. Când aveți patru sau cinci, combinați-le împreună fără spații, numere sau majuscule. NU folosiți „corehorsebatterystaple”. Din păcate, a devenit popular ca parolă și este inclus în multe liste de cuvinte.

Un exemplu de parolă pe care tocmai l-am generat dintr-o antologie de ficțiune științifică care stătea pe masa mea de cafea este „leanedsomeartisansharmingdarling” (nici nu o folosesc pe aceasta). Acest lucru este mult mai ușor de reținut decât un șir arbitrar de litere și numere și este probabil mai sigur. Vorbitorii nativi de engleză au un vocabular de lucru de aproximativ 20.000 de cuvinte. Ca urmare, pentru o secvență de cinci cuvinte comune alese aleatoriu, există 20.000 ^ 5, sau aproximativ trei combinații posibile. Acest lucru depășește cu mult orice acțiune de forță brută actuală.

În schimb, o parolă aleasă cu opt caractere aleasă va fi sintetizată în termeni de caractere, cu aproximativ 80 de posibilități, inclusiv majuscule, minuscule, numere, caractere și spații. 80 ^ 8 este doar un sfert. Asta sună în continuare mare, dar ruperea ei este de fapt în domeniul posibilității. Având în vedere zece computere desktop high-end (fiecare dintre ele poate face aproximativ zece milioane de hashes pe secundă), asta ar putea fi forțat brutal în câteva luni - și securitatea se încadrează total dacă nu este de fapt Aleatoriu. De asemenea, este mult mai greu de reținut.

O altă opțiune este să utilizați un manager de parole, care vă poate genera parole sigure pentru dvs. din mers, toate putând fi „deblocate” folosind o singură parolă principală. Încă trebuie să alegeți o parolă maestru cu adevărat bună (și dacă o uitați, aveți probleme), dar dacă hashesul dvs. de parolă este scurs într-o încălcare a unui site web, aveți un strat suplimentar puternic de securitate.

Vigilanta constanta

O bună securitate a parolelor nu este foarte grea, dar necesită să fiți la curent cu problema și să luați măsuri pentru a vă menține în siguranță. Acest tip de testare distructivă poate fi un apel bun de trezire. Este un lucru să știi, intelectual, că parolele tale ar putea fi nesigure. Încă un altul este să-l vezi efectiv ca Hashcat după câteva minute.

Cum au păstrat parolele? Spuneți-ne în comentarii!

Un scriitor și jurnalist cu sediul în sud-vestul, Andre este garantat să rămână funcțional până la 50 de grade Celcius și este rezistent la apă până la adâncimea de 12 metri.