Publicitate

2017 a fost anul ransomware-ului. 2018 a fost totul despre criptojacking. 2019 se conturează ca an al formjacking-ului.

Scăderea drastică a valorii criptomonedelor, cum ar fi Bitcoin și Monero, înseamnă că ciberneticii caută în altă parte profituri frauduloase. Ce loc mai bun decât să-ți fure informațiile bancare direct din formularul de comandă al produsului, înainte de a te apuca chiar de a trimite. Asta e corect; ei nu intră în banca ta. Atacatorii îți ridică datele înainte de a ajunge chiar atât de departe.

Iată ce trebuie să știți despre formjacking.

Ce este formjacking?

Un atac de formjacking este o modalitate prin care un cybercriminal îți poate intercepta informațiile bancare direct de pe un site de comerț electronic.

In conformitate cu Raport privind amenințarea pe securitate a Internetului Symantec 2019, formatorii au compromis 4.818 site-uri web unice în fiecare lună în 2018. Pe parcursul anului, Symantec a blocat peste 3,7 milioane de încercări de atacare.

Mai mult, peste un milion din aceste tentative de formatare au venit în ultimele două luni ale anului 2018 - rampe până la sfârșitul săptămânii de Vinerea Neagră din noiembrie și mai departe, pe toată perioada cumpărăturilor de Crăciun din decembrie.

Văzând un uptick în infecții și reinfectări în stil MageCart, escrocii nu au vacanță.

- natmchugh (@natmchugh) 21 decembrie 2018

Deci, cum funcționează un atac de formjacking?

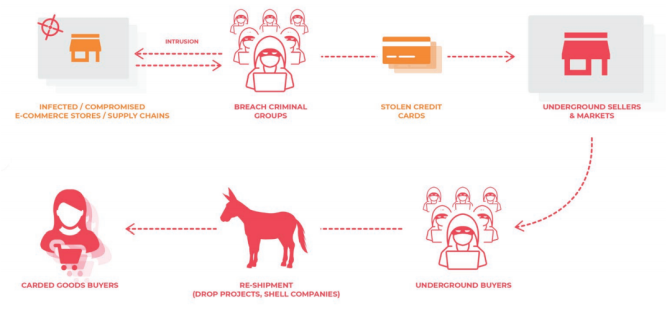

Formjacking presupune inserarea de coduri rău intenționate pe site-ul unui furnizor de comerț electronic. Codul rău intenționat fură informațiile de plată, cum ar fi datele cardului, numele și alte informații personale utilizate frecvent în timpul cumpărăturilor online. Datele furate sunt trimise către un server pentru reutilizare sau vânzare, victima neștiind că informațiile sale de plată sunt compromise.

În total, pare de bază. Este departe de ea. Un hacker a folosit 22 de linii de cod pentru a modifica scripturile care rulează pe site-ul British Airways. Atacatorul a furat 380.000 de detalii despre cardul de credit, înregistrând peste 13 milioane de lire sterline în acest proces.

Aici se află atragerea. Atacuri recente de mare anvergură asupra British Airways, TicketMaster UK, Newegg, Home Depot și Target împărtășesc un numitor comun: formjacking.

Cine se află în spatele atacurilor de atac?

Identificarea unui singur atacator atunci când atât de multe site-uri web unice cad victima unui singur atac (sau cel puțin, stilul de atac) este întotdeauna dificil pentru cercetătorii de securitate. Ca și în cazul altor valuri informatice recente, nu există un singur făptuitor. În schimb, majoritatea formjacking-ului provine din grupurile Magecart.

A decis să meargă astăzi prin cabine RSA pentru a cere tuturor vânzătorilor care folosesc Magecart în marketingul lor ce a fost. Aparent răspunsurile la date sunt:

- Un atac major asupra organizației mele

- O întreprindere mare de criminali din Rusia

- Un atac extrem de sofisticat pentru care am nevoie de produsul X1 / n

- Da??? K??? s?? (@Ydklijnsma) 6 martie 2019

Numele provine din software-ul pe care grupurile de hacking îl folosesc pentru a injecta coduri rău intenționate pe site-urile vulnerabile de comerț electronic. Aceasta provoacă o anumită confuzie și de multe ori vedeți Magecart folosit ca o entitate singulară pentru a descrie un grup de hacking. În realitate, numeroase grupuri de hacking Magecart atacă diferite ținte, folosind tehnici diferite.

Yonathan Klijnsma, cercetător de amenințări la RiskIQ, urmărește diferitele grupuri Magecart. Într-un raport recent publicat cu firma de informații de risc Flashpoint, Klijnsma detaliază șase grupuri distincte folosind Magecart, care operează sub același moniker pentru a evita detectarea.

În interiorul raportului Magecart [PDF] explorează ce face ca fiecare dintre grupurile de lider Magecart să fie unic:

- Grupul 1 și 2: Atacați o gamă largă de ținte, utilizați instrumente automate pentru a încălca și a dezinsera site-uri; monetizează datele furate folosind o schemă sofisticată de redirecționare.

- Grupa 3: Volumul foarte mare de ținte funcționează un injector și un skimmer unic.

- Grupul 4: Unul dintre cele mai avansate grupuri, se îmbină cu site-urile victimei folosind o serie de instrumente de ofuscă.

- Grupa 5: Vizează furnizori terți pentru a încălca mai multe ținte, link-uri la atacul Ticketmaster.

- Grupul 6: Direcționarea selectivă a site-urilor și serviciilor cu valoare extrem de ridicată, inclusiv atacurile British Airways și Newegg.

După cum puteți vedea, grupurile sunt în umbră și folosesc diferite tehnici. Mai mult, grupurile Magecart concurează pentru a crea un produs de furt eficient de acreditare. Țintele sunt diferite, întrucât unele grupuri vizează în mod specific rentabilități de mare valoare. În mare parte, înoată în aceeași piscină. (Aceste șase nu sunt singurele grupuri Magecart de acolo.)

Grupul avansat 4

Lucrarea de cercetare RiskIQ identifică Grupul 4 drept „avansat”. Ce înseamnă asta în contextul formatării?

Grupul 4 încearcă să se îmbine cu site-ul web pe care îl infiltrează. În loc să creeze trafic web neașteptat, pe care un administrator de rețea sau un cercetător de securitate l-ar putea localiza, Grupul 4 încearcă să genereze trafic „natural”. Face acest lucru prin înregistrarea domeniilor „imitând furnizorii de anunțuri, furnizorii de analize, domeniile victimei și orice altceva” care îi ajută să se ascundă la vedere.

În plus, Grupul 4 modifică în mod regulat aspectul skimmerului său, modul în care apar URL-urile sale, serverele de exfiltrare a datelor și multe altele. Mai este.

Skimmerul de formatare Group 4 validează mai întâi adresa URL de checkout pe care funcționează. Apoi, spre deosebire de toate celelalte grupuri, skimmer Group 4 înlocuiește formularul de plată cu unul de-al său, servind formularul de degresare direct către client (citiți: victimă). Înlocuirea formularului „standardizează datele de extras”, făcând mai ușor reutilizarea sau vânzarea acestora.

RiskIQ concluzionează că „aceste metode avansate combinate cu infrastructură sofisticată indică o istorie probabilă în ecosistemul malware bancar... dar și-au transferat MO [Modus Operandi] către scimming card, deoarece este mult mai ușor decât frauda bancară. "

Cum câștigă bani grupurile de formatare?

De cele mai multe ori, acreditările furate sunt vândute online Iată cât de mult ar putea merita identitatea dvs. pe Web DarkEste incomod să te gândești la tine ca la o marfă, dar toate datele personale, de la nume și adresă până la detaliile contului bancar, merită ceva pentru infractorii online. Cat meriti? Citeste mai mult . Există numeroase forumuri de carduri internaționale și rusești, cu listări lungi de carduri de credit furate și alte informații bancare. Nu sunt tipul ilicit de ședință de site pe care ți-l poți imagina.

Unele dintre cele mai populare site-uri de carduri se prezintă ca o ținută profesionistă - engleză perfectă, gramatică perfectă, servicii pentru clienți; tot ceea ce vă așteptați de la un site legitim de e-commerce.

De asemenea, grupurile Magecart își revând pachetele de formatare către alte tipuri de criminalitate cibernetică. Analiștii pentru Flashpoint au găsit reclame pentru kituri de skimmer de formjacking personalizate pe un forum de hacking rus. Trusele variază de la aproximativ 250 la 5.000 de dolari în funcție de complexitate, furnizorii afișând modele de prețuri unice.

De exemplu, un furnizor oferea versiuni bugetare ale instrumentelor profesionale, văzute atacurile de formjacking cu profil înalt.

Grupurile de formatare oferă acces și la site-uri web compromise, prețurile începând cu 0,50 USD, în funcție de clasamentul site-ului, de găzduire și alți factori. Aceiași analiști Flashpoint au descoperit aproximativ 3.000 de site-uri web încălcate la vânzare pe același forum de hacking.

Mai mult, au existat „mai mult de o duzină de vânzători și sute de cumpărători” pe același forum.

Cum poți opri un atac de atac?

Skimmerii de formatare Magecart folosesc JavaScript pentru a exploata formularele de plată ale clienților. Utilizarea unui blocant de scripturi bazat pe browser este de obicei suficient pentru a opri un atac de formjacking care vă fură datele.

- Utilizatorii Chrome ar trebui să plece ScriptSafe

- Utilizatorii Firefox pot utiliza NoScript

- Utilizatorii Opera pot folosi ScriptSafe

- Utilizatorii de Safari ar trebui să plece JSBlocker

După ce adăugați una dintre extensiile de blocare a scriptului în browserul dvs., veți avea o protecție semnificativ mai mare împotriva atacurilor de formatare. Totuși, nu este perfect.

Raportul RiskIQ sugerează evitarea site-urilor mai mici care nu au același nivel de protecție ca un site important. Atacurile asupra British Airways, Newegg și Ticketmaster sugerează că sfaturile nu sunt în totalitate solide. Totuși, nu îl reduceți. Un site de e-commerce pentru mamă și pop este mai probabil să găzduiască un script de formatare Magecart.

O altă atenuare este Malwarebytes Premium. Malwarebytes Premium oferă scanare sistem în timp real și protecție în browser. Versiunea Premium protejează împotriva acestui tip de atac. Nu sunteți sigur despre actualizare? Aici sunt cinci motive excelente pentru a face upgrade la Malwarebytes Premium 5 motive pentru a face upgrade la Malwarebytes Premium: Da, merităÎn timp ce versiunea gratuită a Malwarebytes este nemaipomenită, versiunea premium are o mulțime de funcții utile și demne. Citeste mai mult !

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.