Publicitate

Cu Glamourizarea hackingului de la Hollywood Cum glamizează Hollywood-ul hacking - și de ce acest lucru este greșit [opinie]Ce se întâmplă dacă ați putea să introduceți sistemul informatic al școlii și să vă „reglați” înregistrarea de prezență? Acest lucru s-a realizat în filmul din 1986, Ferris Bueller’s Day Off, din nou cu Matthew Broderick. Ce se întâmplă dacă ai putea hack ... Citeste mai mult , este ușor să ne gândim la grupurile de hackeri ca la un fel de revoluționari romantici din sală. Dar cine sunt ei cu adevărat, ce stau ei și ce atacuri au dus în trecut?

Vedem poveștile în fiecare săptămână a unora hacker intrudent 10 dintre cei mai cunoscuți și cei mai buni hackeri din lume (și poveștile lor fascinante)Hackerii cu pălării albe față de hackerii cu pălării negre. Iată cei mai buni și mai faimoși hackeri din istorie și ce fac astăzi. Citeste mai mult sau grupul de hackeri a făcut ravagii cu cunoștințele lor tehnice. Băncile au jefuit milioane de euro mulțumită unor malware criptice sau piratate

documente scurse dintr-un corp multi-național. Aceasta fără a menționa milioanele de site-uri web de timp mic și nevinovate (și mai sinistru) Conturile Twitter sunt luate offline. Exemplele continuă și continuă. Însă, când te uiți la asta, o mare parte din atacurile majore pot fi adesea atribuite câtorva grupuri de hackeri proeminenți.Să aruncăm o privire la câteva dintre aceste grupuri și ce le motivează.

Anonim: descentralizat încă

De departe, cel mai cunoscut și bine mediatizat grup de hackeri este Anonim. Aceasta este o rețea internațională subterană de „hacktiviști” apropiați și anarhiști din care a apărut 4chan, controversatul tablou de anunțuri bazat pe imagini. Colectivul este cunoscut publicului încă din 2008, când a lansat un videoclip YouTube (de mai sus), care stabilește tonul pentru ce urma să vină. În acest videoclip a fost rostită pentru prima dată linia de etichetă a grupului.

Cunostintele sunt gratis. Suntem anonimi. Suntem legiune. Noi nu iertăm. Nu uităm. Așteaptă-ne.

În al lui primul interviu de când a devenit informator FBI, fost membru anonim Hector Monsegur explică „Anonimul este o idee. O idee în care am putea fi cu toții anonimi ...Toți am putea lucra împreună ca o mulțime - uniți - ne-am putea ridica și lupta împotriva opresiunii. ”

De atunci, misteriosul grup a lansat numeroase atacuri pe site-urile departamentelor guvernamentale, politicieni, multi-cetățeni, Biserica Scientologie, și sute de conturi Twitter ISIS (pentru a numi doar câteva). Cu toate acestea, este important de menționat că, datorită faptului că Anonmyous este în întregime descentralizată, nu există o „conducere” specifică care conduce aceste campanii. Majoritatea atacurilor vor consta în persoane cu totul diferite, care ar putea chiar să lucreze pentru propriile scopuri individuale.

Una dintre cele mai îndelungate campanii ale grupului a fost atac lansat împotriva PayPal, VISA și Mastercard (Operațiunea Avenge Assange) ca răspuns la lesa care a fost atârnată în jurul gâtului Wikileaks.

De fapt, Wikileaks a fost - și încă este — dependentă de donații pentru a rămâne pe linia de plutire. Guvernul american a mobilizat planurile de a face aceste donații aproape imposibile, strangulând astfel capacitatea site-ului de a rămâne în funcțiune. Anonimului nu i-a plăcut această mișcare, așa că a combătut-o prin utilizarea (foarte) eficientă a Canonul Ion cu orbită joasă (LOIC) instrument. Acest instrument a permis aproape oricui să ajute cu atacurile Denial-Of-Service (DDOS) pe aceste site-uri web gargantuan, aducându-le temporar în genunchi și pierderea companiilor milioane de dolari în procesul.

După argumentul „succesului” acestui atac, Anonymous a început să opereze într-o sferă mult mai politică, atacând cartelurile de droguri mexicane (care a eșuat), site-uri web legat de pornografia infantilă și Site-uri ale guvernului israelian (ca răspuns la atacurile asupra Palestinei).

Modul în care Anonymous lansează aceste atacuri a devenit aproape tradiție pentru grup: atacul DDOS. Aici serverul unui site web este inundat cu atât de multe date (pachete) încât nu poate suporta presiunea. În general, site-ul se deconectează până când unele tehnologii vin să rezolve problema sau până când Anonymous încetează bombardamentul. În fantasticul său NewYorker piesă despre Anonim, David Kushner îl citează pe fostul Anon Abordarea militară a lui Christopher Doyon cu privire la atacurile DDOS ale grupului:

PLF: ATENȚIE: Toți cei care susțin PLF sau ne consideră prietenul lor - sau care îi pasă să învingă răul și să-i protejăm pe cei nevinovați: Operațiunea Tabăra de pace este LIVE și o acțiune este în curs. TARGET: www.co.santa-cruz.ca.us. Foc de voie. Repetați: FIRE!

Totuși, tactica lui Anonymous depășește aceste atacuri DDOS „tradiționale”. În 2011, atenția Anonymous s-a îndreptat către Tunisia (Operațiune Tunisia). Folosind contactele și abilitățile de care dispun, grupul a asigurat revoluția pe internet străzile au primit o largă acoperire media, au hacked site-uri guvernamentale și au distribuit „pachete de îngrijire” către protestatari. De atunci, aceste pachete de îngrijire au fost distribuite la diferite mitinguri din întreaga lume, oferind scripturi care pot fi folosite pentru a preveni interceptarea guvernului, printre altele un revoluționar ar putea avea nevoie.

În termeni de ansamblu obiective din Anonim, acestea erau destul de clar conturate în a afirmație publicizarea Operației Avenge Assange. Dacă grupul va realiza aceste obiective în mod corect sau greșit este deschis dezbaterii, dar este cu siguranță un pas departe de „făcând-o pentru LULZ„Abordare pe care mulți oameni o asociază cu alte acte de nesupunere civilă.

Deși nu avem o afiliere mare cu WikiLeaks, luptăm pentru aceleași motive. Vrem transparență și contracaram cenzura ...Acesta este motivul pentru care intenționăm să ne folosim resursele pentru a sensibiliza, a-i ataca pe cei împotriva și a-i susține pe cei care ajută să ne conducă lumea spre libertate și democrație.

Armata electronică siriană (SEA): Sprijinirea lui Bashar al-Assad

Cu toate acestea, nu toți hackerii luptă pentru mai multe idealuri liberale de stânga și liberale. În 2012, Anonymous și Armata Electronică Siriană au început să facă schimb de atacuri și amenințări, ceea ce duce la Anonimdeclarand cyberwar„Pe SEA (a se vedea deasupra videoclipului, si Răspunsul SEA aici)

Din 2011, SEA extrem de activ acționează în afara sprijinului acordat Regimul sirian al președintelui Bashar al-Assad. Prin urmare, logic, SEA sunt adesea văzuți atacând presa mass-media occidentală care publică mesaje anti-siriene. Studenții universitari (pretind că au legături cu Grupul militant islamist din Liban Hezbollah) în spatele acestor atacuri au câștigat un anumit respect din partea firmelor de securitate online, după ce au hackat sute de site-uri web. Obiectivele importante sunt: New York Times, CBC, și The Washington Post, provocând mulți să fie profund preocupat de motivele politice în spatele grupului.

Folosind malware, atacuri DDOS, defacement, spaming și phishing, echipa patriotică a fost prolifică atât în atacuri cât și în farsuri. În ceea ce privește partea mai ușoară a spectrului, atunci când grupul a piratat contul de Twitter al BBC Weather, nu s-au făcut prea multe daune:

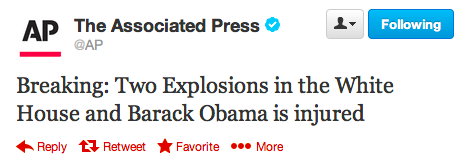

În ceea ce privește partea întunecată, grupul este binecunoscut pentru că a folosit atacuri de tip spear-phishing pentru a obține credențe de conectare la conturile Gmail, la profilurile de social media și multe altele. Pe 23 aprilie 2013 tAbordarea lui a dus la o farsă de Twitter din contul agenției de știri Associated Press. S-a afirmat în mod fals că a avut loc o explozie la Casa Albă, președintele Obama fiind rănit în explozie. La prima gândire inofensivă, dar, în realitate, acest lucru a dus la Scăderea de 136 miliarde USD pe Indicele S&P 500 pe o perioadă de aproximativ 2 minute.

Pentru a adânci și mai adânc în gaura iepurelui, SEA a fost, de asemenea, legat de a se prezenta drept susținători de sex feminin ai rebelilor sirieni pentru a fura planuri de război a folosi în conflictul continuu al țării, ceea ce duce la moartea unui număr mare de rebeli.

Clubul Computerului Chaos (CCC): Dezvăluirea defectelor de securitate

Este important să înțelegem că nu toate grupurile de hackeri insistă să folosească măsuri aproape exclusiv ilegale pentru a-și pune problema. Un exemplu este Chaos Computer Club. În ceea ce privește grupurile de hackeri europeni, acestea nu sunt mai mari decât cele CCC. care are în prezent peste 3000 de membri. De la înființarea sa la Berlin de la începutul anilor 1980, grupul a împins marca personală de etică liberală oriunde poate.

Acest lucru a început faimos când CCC a furat 134.000 de mărci de la o bancă din Hamburg, profitând de online Bildschirmtext pagina, doar pentru a returna banii a doua zi pentru a evidentia defectele de securitate din sisteme.

După cum am menționat, majoritatea atacurilor grupului, spre deosebire de alte grupuri de hackeri, au fost în primul rând (dar nu întotdeauna) legală. În interviul său cu OWNI, Andy Müller-Maguhn, un membru timpuriu al CCC, explică acea "aveam nevoie de o mulțime de experți juridici care să ne sfătuiască ce am putea sau nu putem hack și să ne ajute să distingem între activitățile legale și zonele gri ale legalității ”. Această abordare mai binevoitoare a hackingului are, potrivit Müller-Maguhn, duce la devenirea CCC „O entitate acceptată și recunoscută, deoarece a lucrat pentru educarea publicului despre tehnologie încă din anii ’80”.

Practic, tot ceea ce CCC este implicat provine dintr-o dorință profundă de a atrage atenția asupra utilizării necorespunzătoare a acestora – și defecte de securitate în – tehnologia pe care noi și guvernele noastre se bazează. Acest lucru este adesea însoțit de o mulțime de acoperire media, asigurând că orice cunoștințe descoperite ajung la un public cât mai larg posibil.

În urma dezvăluirilor Snowden, entuziasmul grupului a izbucnit, mai ales atunci când dezbaterea s-a orientat către supravegherea în masă, care este axată pe noua lor concentrare.

Trebuie să existe consecințe. Activitatea serviciilor de informații trebuie revizuită - la fel ca și dreptul lor de a exista. Dacă este necesar, obiectivele și metodele lor vor trebui redefinite. …Trebuie să ne gândim la modul în care aceste date [partajate] sunt procesate și unde pot fi lăsate să reapară. Și aceasta nu este doar provocarea pentru 2015, ci pentru următorii 10 ani.

Membru CCC Falk Garbsch (via DC)

Ca câteva exemple ale exploatării lor, în primele zile ale CCC, te-ai putea aștepta să vezi grupul protestând împotriva testelor nucleare franceze, furand bani în direct la televizor utilizând defecte în ActiveX Microsoft tehnologie (1996) și ruperea algoritmului de criptare COMP128 a unui card de client GSM, permițând în mod neobservat clonarea cardului (1998).

Mai recent, în 2008, CCC a subliniat defecte majore la un cal troian federal pe care guvernul german îl folosea la acea vreme. Această tehnologie a fost presupusă că contravine hotărârii Curții Constituționale, iar unele dintre defectele sale au fost discutate în grupul comunicat de presă pe subiect:

Programul malware nu numai că poate sifona datele intime, ci oferă și o telecomandă sau o funcționalitate de backdoor pentru încărcarea și executarea altor programe arbitrare. Defectele semnificative de proiectare și implementare fac ca toată funcționalitatea să fie disponibilă oricui de pe internet.

Cu toate acestea, campaniile CCC nu au fost toate de acest fel. Unul dintre proiectele lor inițiale a fost implicat vânzarea codului sursă obținut ilegal de la sistemele corporative și guvernamentale americane, direct la KGB sovietic, împreună cu o serie de alte proiecte mai puțin controversate.

În câteva cazuri, „Arcade” a fost cel mai mare spectacol de lumi din lume organizat de Chaos Computer Club. De asemenea, colectivul conduce un emisiunea săptămânală de radio (Germană), găzduiește un eveniment anual de Paște bazat pe ateliere, numit Easterheggși pune la dispoziție cea mai mare adunare anuală de hackeri din Europa Congresul de comunicare al haosului.

Tarh Andishan: Răspunsul Iranului la Stuxnet

Până în prezent, atacurile menționate mai sus au amenințat rareori, dacă a fost vreodată, milioane de cetățeni mondiali cu un imens pericol. Cu toate acestea, în ultimii câțiva ani, această tendință a luat o schimbare continuă odată cu apariția lui Tarh Andishan și căutarea continuă a acestora asupra controlului asupra sistemelor și tehnologiei extrem de importante.

Cu aproximativ 20 de membri, cei mai mulți dintre ei fiind cu sediul în Teheran, Iran (împreună cu alți membrii periferiei de pe glob), Tarh Andishan arată ce poate fi un grup de hackeri cu adevărat sofisticat capabil de.

Supărat de o rețea de calculatoare deteriorată grație unui Atac de vierme Stuxnet (se presupune că a fost creat de SUA și Israel), guvernul iranian a intensificat drastic eforturile de război cibernetic și Tahr Andishan— sens 'inovatori”Din Farsi — a fost nascut.

Prin utilizarea sistemelor automate de propagare a viermilor, în aer liber, injecție SQL, împreună cu alte tactici de mare calibru, acest grup a lansat un număr mare a atacurilor asupra agențiilor proeminente, a sistemelor guvernamentale și militare și a companiilor private din întreaga lume, în cadrul a ceea ce a fost numit „Operațiunea Cleaver”.

Potrivit firmei de pază Cylance, Operațiunea Cleaver a vizat 16 țări și sugerează că „a a apărut o nouă putere cibernetică globală; una care a compromis deja unele dintre cele mai critice infrastructuri ale lumii, inclusiv serverele Marinei SUA, sistemele din spatele mai multor companii globale, spitale și universități.

Anul trecut, fondatorul Cylance Stuart McClure a declarat într-un document interviu cu TechTimes acea „Nu caută cărți de credit sau modele de microcipuri, își consolidează zeci de rețele care, dacă sunt inactivate, ar afecta viața a miliarde de oameni ...În urmă cu doi ani, iranienii au dislocat programul malware Shamoon pe Saudi Aramco, cel mai distructiv atac împotriva unei rețele corporative până în prezent, distrugând digital cele trei sferturi din calculatoarele Aramco. "

Ca un exemplu mai intern al atingerii grupului de hackeri, acest colectiv a fost de asemenea câștigat acces complet la porțile și sistemele de securitate ale companiei aeriene, oferind grupului controlul suprem asupra certificatelor de pasageri / porți. Aceste exemple sunt doar câteva dintre multe, la care se face referire în raportul lui Cylance despre Tarh Andishan (PDF). Raportul susține că majoritatea constatărilor lor au fost lăsate în afara „riscului grav pentru securitatea fizică a lumii”. pe care grupul îl presupune acum.

Complexitatea și posibilitățile îngrozitoare ale întreprinderilor lui Tarh Andishan sugerează cu tărie că acesta este un hacker sponsorizat de stat colectiv, cu (până acum) fără scopuri sau ambiții clare, dar cu o capacitate terifiantă de a compromite chiar și cele mai sigure dintre sisteme.

Acesta este doar vârful aisbergului

Aceste patru exemple sunt doar vârful aisbergului când vine vorba de grupuri de hackeri. Din Lizard Squad la APT28, netul este plin de grupuri care caută să compromită sisteme, fie pentru câștig politic sau pur și simplu pentru lulz. Cu toate acestea, sunt doar câțiva dintre cei care sunt responsabili pentru o bună parte din atacurile mai mediatizate pe care le vedem în mass-media. Fie că suntem de acord cu abordarea lor sau nu Care este diferența dintre un hacker bun și un hacker rău? [Opinie]Din când în când, auzim ceva în știrile despre hackerii care doresc site-uri, exploatează o o multitudine de programe sau amenințându-se să-și croiască drum în zonele de înaltă securitate unde se află nu ar trebui să aparțină. Dar dacă... Citeste mai mult , capacitățile lor sunt uneori șocante și aproape întotdeauna impresionante. Cu toate acestea, „cultura hackerilor” nu se întâmplă și nu ne putem aștepta să vedem mai multe a acestui tip de activități în viitor și va fi din ce în ce mai sofisticat pe măsură ce trece timpul pe.

Tot ce putem face este să sperăm ca rezultatele negative să fie într-un fel reduse la minimum.

Ce părere aveți despre acest tip de activitate online? Este un aspect inevitabil al tehnologiei moderne sau este un lucru al nostru avea să se prindă?

Credit imagine: Anonim în operația Goya de Gaelx prin Flickr

Rob Nightingale este licențiat în filozofie la Universitatea din York, Marea Britanie. A lucrat ca manager de social media și consultant timp de peste cinci ani, oferind ateliere în mai multe țări. În ultimii doi ani, Rob a fost, de asemenea, un scriitor tehnologic, și este Social Media Manager și Makeletter Editor. De obicei îl vei găsi călătorind...