Publicitate

Dintre râul mereu în curs de informații personale furate, un tip de date și-a consolidat poziția ca fiind caviar al acredităților personale și este acum căutat de o mare varietate de indivizi și nefericiți organizații. Datele medicale au crescut până la vârf 5 motive pentru care furtul de identitate medicală creșteEscrocii doresc datele dvs. personale și informațiile contului dvs. bancar - dar știați că documentele dvs. medicale sunt de interes pentru ei? Află ce poți face în acest sens. Citeste mai mult a teancului de furt de identitate și, ca atare, unitățile medicale se confruntă cu o creștere continuă a programelor malware concepute pentru a fura acele acreditări private.

MEDJACK 2

La începutul acestui an, am explorat raportul MEDJACK Asistență medicală: noul vector de atac pentru escroci și hoți de identitateÎnregistrările medicale sunt din ce în ce mai utilizate de escroci pentru a face profit. Deși există avantaje masive pentru a avea o fișă medicală digitalizată, merită datele dvs. personale în linia de tragere? Citeste mai mult

, compilat de o firmă de securitate axată pe înșelăciune, TrapX. Raportul lor inițial MEDJACK a ilustrat o gamă largă de atacuri concentrate asupra instalațiilor medicale din toată țara, cu accent pe dispozitivele medicale din spital. TrapX a găsit „un compromis extensiv pentru o varietate de dispozitive medicale care includ echipamente cu raze X, arhivă de imagini și sisteme de comunicații (PACS) și analizoare de gaze din sânge (BGA) ”, precum și notificarea autorităților spitalicești despre o gamă impresionantă de instrumente potențiale vulnerabile suplimentare, inclusiv:„Echipamente de diagnosticare (scanere PET, scanere CT, aparate RMN etc.), echipamente terapeutice (pompe de perfuzie, lasere medicale și chirurgie LASIK mașini) și echipamente de susținere a vieții (mașini de plămân cardiac, ventilatoare medicale, mașini de oxigenare cu membrană extracorporeală și mașini de dializă) și mult mai mult."

Noul raport, MEDJACK.2: Spitale sub Asediu (Îmi place acest titlu, apropo!), S-a bazat pe această detaliere timpurie a amenințării persistente pentru medici facilitățile și compania de securitate oferă o analiză detaliată a atacurilor „în curs de desfășurare, avansate”.

Noi instituții, noi atacuri

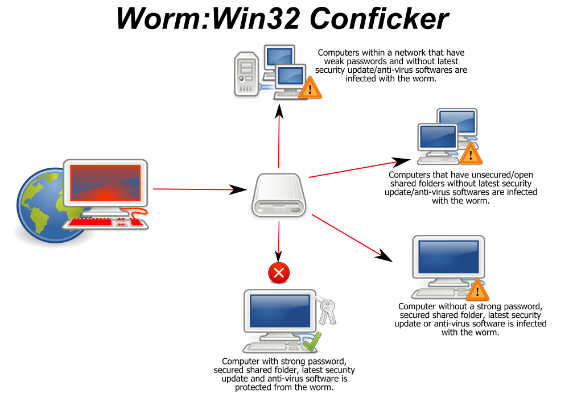

Unul dintre cele mai interesante lucruri detaliate în raport au fost variantele sofisticate de malware desfășurate de atacatori, special concepute pentru a părea a nu se preocupa de Windows-ul modern sisteme. Vierme MS08-067, mai cunoscut sub numele de Conficker, este binecunoscut în rândul profesioniștilor din domeniul securității și, într-adevăr, semnătura sa este la fel de mare bine-cunoscut de software-ul de securitate antivirus și endpoint Comparați performanțele dvs. anti-virus cu aceste 5 site-uri de topCe software antivirus ar trebui să folosească? Care este cel mai bun"? Aici aruncăm o privire la cinci dintre cele mai bune resurse online pentru verificarea performanței antivirus, pentru a vă ajuta să luați o decizie în cunoștință de cauză. Citeste mai mult .

Majoritatea versiunilor recente ale Windows au eradicat majoritatea vulnerabilităților specifice, ceea ce a permis succesului în timpul viermului „ziua bună”, așa că atunci când a fost prezentat sistemului de securitate de rețea al unității medicale, a părut de parcă nu a existat imediat amenințare.

Cu toate acestea, malware-ul a fost selectat special pentru capacitatea sa de a exploata versiuni mai vechi, nepatificate de Windows, care se găsesc pe multe dispozitive medicale. Acest lucru este esențial din două motive:

- Deoarece versiunile mai noi de Windows nu erau vulnerabile, nu au detectat o amenințare, eliminând niciun protocol de securitate final care ar fi trebuit să intre. Acest lucru a asigurat navigarea cu succes a viermei către orice stații de lucru vechi Window.

- În mod special, focalizarea atacului pe versiunile mai vechi de Windows a oferit o șansă semnificativ mai mare de succes. Pe lângă aceasta, majoritatea dispozitivelor medicale nu au o securitate specială a efectelor, limitându-și din nou șansele de detectare.

Co-fondatorul TrapX, Moshe Ben Simon, a explicat:

„MEDJACK.2 adaugă un nou strat de camuflaj strategiei atacatorului. Instrumentele noi de atac și foarte capabile sunt ascunse în mod inteligent în malware-uri foarte vechi și învechite. Este un lup cel mai inteligent în îmbrăcămintea oilor foarte vechi. Ei au planificat acest atac și știu că în cadrul instituțiilor medicale pot lansa aceste atacuri, fără impunitate sau detectare și stabilește cu ușurință în aer liber în rețeaua spitalului sau a medicului în care pot rămâne nedetectați și exfiltra date pentru perioade lungi de timp."

Vulnerabilități specifice

Utilizând viermele Conficker învechit ca înveliș, atacatorii au putut să se deplaseze rapid între rețelele interne de spital. Deși TrapX nu au numit oficial vânzătorii instalațiilor medicale sistemele lor de securitate au fost evaluând, au detaliat departamentele, sistemele și furnizorii de echipamente specifice care au fost afectat:

-

Spitalul nr. 1: Top 1000 de spital global.

- Furnizorul A - Sistem de oncologie cu radiații

- Furnizor A - Trilogy Sistem LINAC Gating

- Vânzător B - Florioscopie Sistem de radiologie

-

Spitalul nr. 2: Top 2.000 de spitale la nivel mondial.

- Furnizor C - sistem PACS

- Servere de calculatoare și unități de stocare pentru mai mulți furnizori

-

Spitalul nr. 3: Top 200 spital global.

- Vânzător D - Mașină cu raze X

În primul spital, atacatorii au compromis un sistem care funcționează un sistem centralizat de detectare a intruziunilor, protecție a punctelor în întreaga rețea și firewall-uri de generație următoare. În ciuda acestor protecții, cercetătorii de securitate au găsit în aer liber un număr de sisteme, așa cum este detaliat mai sus.

Al doilea spital a descoperit că sistemul lor de arhivare și comunicare (PACS) a fost compromis pentru a căuta dispozitive medicale vulnerabile și date despre pacient Cum sunt cumpărate și vândute datele de sănătate din aplicațiile dvs.Recenta explozie a numărului de aplicații de sănătate și fitness înseamnă că sunt colectate o mulțime de date despre sănătate de către dispozitivele noastre - date care sunt vândute. Citeste mai mult , inclusiv „imagini cu film cu raze X, imagini de scanare tomografie computerizată (CT) și imagini cu rezonanță magnetică (RMN) împreună cu stațiile de lucru, serverele și stocarea necesară.” A o problemă deosebită este aceea că, practic, fiecare spital din țară are cel puțin un serviciu centralizat PACS și există alte sute de mii în toată lume.

În cel de-al treilea spital, TrapX a găsit un backdoor în echipamentele cu raze X, an aplicație bazată pe Windows NT 4.0 Îți aduci aminte de acestea? 7 programe Windows vechi încă utilizate astăziEi spun că tehnologia avansează într-un ritm exponențial. Dar știați că unele programe au fost de mai multe decenii? Alăturați-ne pentru o plimbare pe Nostalgia Lane și descoperiți cele mai vechi programe Windows supraviețuitoare. Citeste mai mult . Deși echipa de securitate a spitalului „a avut o experiență considerabilă în securitate cibernetică”, acestea au fost complet fără să știe că sistemul lor a fost compromis, din nou, din cauza malware-ului ajuns învelit ca subestimat amenințare.

Un pericol pentru servicii?

Prezența hackerilor în rețelele medicale este, desigur, extrem de îngrijorătoare. Dar se pare că intruziunea lor în rețelele de unități medicale este motivat în primul rând de furtul registrelor medicale personale Acesta este modul în care vă hackhează: The Murky World of Exploit KitsScamatorii pot folosi apartamente software pentru a exploata vulnerabilitățile și a crea malware. Dar ce sunt aceste truse de exploatare? De unde vin ei? Și cum pot fi opriți? Citeste mai mult , mai degrabă decât să reprezinte de fapt o amenințare directă pentru hardware-ul spitalului. În acest sens, putem fi recunoscători.

Mulți cercetători de securitate vor luați notă de malware-ul sofisticat camuflat Noua dvs. amenințare de securitate pentru 2016: JavaScript RansomwareLocky ransomware a îngrijorat cercetătorii în domeniul securității, dar de la dispariția sa scurtă și revenirea ca o amenințare multiplă a platformei JavaScript ransomware, lucrurile s-au schimbat. Dar ce puteți face pentru a învinge ransomware-ul Locky? Citeste mai mult ca versiuni mai de bază, concepute pentru eludarea soluțiilor de securitate ale valorilor finale. TrapX a menționat în raportul lor inițial MEDJACK că, în timp ce malware-ul vechi era folosit pentru a avea acces la dispozitive, aceasta este o escaladare certă; a fost observată dorința atacatorilor de a ocoli toate punctele de control moderne de securitate.

„Aceste pachete vechi de malware ocolesc soluții moderne de finalizare, deoarece vulnerabilitățile vizate au fost închise de mult la nivelul sistemului de operare. Așadar, atacatorii, fără a genera nicio alertă, își pot distribui seturile de instrumente cele mai sofisticate și pot stabili în spate în cadrul instituțiilor medicale majore, complet fără avertizare sau alertă. "

Chiar dacă obiectivul principal este furtul de credință al pacienților, expunerea acestor vulnerabilități critice înseamnă un singur lucru: un sistem de asistență medicală mai vulnerabil, cu mai multe vulnerabilități potențiale încă expuse. Sau rețelele care au fost deja compromise fără a alarma. După cum am văzut, acest scenariu este complet posibil.

Fișele medicale au devenit una dintre cele mai profitabile forme de informații identificabile personal, căutate de o gamă largă de entități dăunătoare. Cu prețuri cuprinse între 10-20 USD pentru fiecare înregistrare individuală, există un comerț eficace de piață neagră, stimulat de ușurința aparentă de acces la alte înregistrări.

Mesajul către unitățile medicale ar trebui să fie clar. Evoluția înregistrărilor pacienților într-o versiune digitalizată ușor transferabilă este, fără îndoială, fantastică. Puteți accesa aproape orice unitate medicală și vor putea accesa cu ușurință o copie a înregistrărilor dvs.

Dar, cu cunoștința că părțile din spate sunt din ce în ce mai frecvente în dispozitivele medicale care folosesc un hardware vechi progresiv, trebuie să existe să fie un efort concertat între producătorii de echipamente și instituțiile medicale pentru a lucra împreună pentru a menține evidența pacientului Securitate.

Ați fost afectat de furtul dosarului medical? Ce s-a întâmplat? Cum v-au accesat înregistrările? Spuneți-ne mai jos!

Credite imagine:monitor medical de sfam_photo prin Shutterstock

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.