Publicitate

Când au început să se usuce noi cazuri ale ransomware-ului Locky distribuit pe scară largă spre sfârșitul lunii mai 2016, cercetătorii de securitate au fost siguri că nu am văzut ultimul dintre malware-ul care cripta fișierele variantă.

Iată și iată că aveau dreptate.

Începând cu 19 iunielea Experții de securitate au observat milioane de mesaje e-mail rău trimise cu un atașament care conține o nouă variantă a ransomware-ului Locky. evoluția pare să fi făcut malware-ul mult mai periculos Dincolo de computerul dvs.: 5 moduri Ransomware vă va lua captiv în viitorRansomware este probabil cel mai urât malware, iar infractorii care îl folosesc devin tot mai mulți avansat, Iată cinci lucruri îngrijorătoare care ar putea fi luate ostatic în curând, inclusiv case inteligente și inteligente autoturisme. Citeste mai mult și sunt însoțite de o tactică de distribuție modificată, care răspândește infecția mai mult decât s-a văzut anterior.

Nu este vorba doar de cercetătorii de securitate care țin de ransomware-ul Locky. Au existat deja alte variante ale lui Locky și se pare că rețelele de distribuție acumulează „producția” pe tot globul, fără a avea în vedere obiective specifice.

JavaScript Ransomware

2016 s-a văzut o ușoară schimbare a distribuției malware Nu vă lăsați înșelători de escroci: un ghid pentru răscumpărare și alte amenințări Citeste mai mult . Utilizatorii de Internet ar putea să înceapă doar să înțeleagă pozițiile de ransomware extrem de amenințate, dar a început deja să evolueze, pentru a rămâne sub radar cât mai mult timp.

Și deși malware-ul care utilizează cadre cunoscute JavaScript nu sunt mai puțin frecvente, profesioniștii din domeniul securității au fost copleșiți de o scurgere de malware în primul trimestru al anului 2016 ducându-l pe stat pe Eldon Sprickerhoff:

„Evoluția programelor malware pare a fi la fel de rapidă și decoltată ca orice mediu în junglă, unde supraviețuirea și propagarea merg mână în mână. Autorii au cooptat frecvent funcționalități de la diferite tipuri de malware în următoarea generație de cod - eșantionarea regulată a eficacității și rentabilității fiecărei generații. "

Apariția ransomware-ului codat în JavaScript prezintă o nouă provocare pentru utilizatori să încerce să o evite. Anterior, dacă ați descărcat accidental sau ați fost trimis un fișier rău intenționat, Windows va scana extensia fișierului și va decide dacă acest tip particular de fișier reprezintă sau nu un pericol pentru sistemul dvs.

De exemplu, când încercați să rulați o necunoscută.executabil veți găsi acest avertisment:

Nu există un astfel de avertisment implicit cu JavaScript - .js extensie de fișiere - fișiere, ceea ce a condus la un număr masiv de utilizatori care fac clic pe fără să se gândească, fiind apoi ținuți pentru răscumpărare.

Botnets și email de spam

Marea majoritate a ransomware-ului este trimis prin e-mailuri rău intenționate, care la rândul lor sunt trimise în volume uriașe prin rețele masive de computere infectate, denumite în mod obișnuit „botnet”.

Creșterea uriașă a ransomware-ului Locky a fost legată direct de botnet-ul Necrus, care a înregistrat o medie de 50,000 Adrese IP infectate la fiecare 24 de ore, timp de câteva luni. În timpul observației (de către Anubis Networks), ratele de infecție au rămas constante, până pe 28 martielea când a avut loc o creștere uriașă, atingând 650,000 infecții pe o perioadă de 24 de ore. Apoi, reveniți la activități la fel de normal, deși cu o rată de infecție care scade lent.

Pe 1 iunieSf, Necrus s-a liniștit. Speculațiile pentru care botnetul s-a liniștit este subțire, deși mult centrat în jurul arestarea a aproximativ 50 de hackeri ruși. Cu toate acestea, botnetul a reluat activitatea mai târziu în lună (în jurul orei 19lea iunie), trimitând noua variantă Locky către milioane de potențiale victime. Puteți vedea răspândirea curentă a botnetului Necrus în imaginea de mai sus - notați cum evită Rusia?

E-mail-urile spam conțin întotdeauna un atașament, pretinzând a fi un document sau o arhivă importantă trimise dintr-un cont de încredere (dar răsfățat). După ce documentul este descărcat și accesat, acesta va rula automat o macrocometă infectată sau un alt script rău intenționat, iar procesul de criptare începe.

Fie Locky, Dridex, CryptoLocker sau una dintre numeroasele variante de ransomware Virusuri, Spyware, Malware etc. Explicat: Înțelegerea amenințărilor onlineCând începeți să vă gândiți la toate lucrurile care ar putea merge greșit atunci când navigați pe Internet, web-ul începe să pară un loc destul de înfricoșător. Citeste mai mult , e-mailul spam este încă rețeaua de livrare aleasă pentru ransomware, ilustrând simplu cât de reușită este această metodă de livrare.

Apar noi provocatori: Bart și RAA

Malware-ul JavaScript nu este singura amenințare Ransomware continuă să crească - cum vă puteți proteja? Citeste mai mult utilizatorii vor trebui să facă față în lunile următoare - deși am un alt instrument JavaScript despre care să vă spun!

În primul rând, Bart infecția folosește câteva tehnici de ransomware destul de standard, folosind o interfață de plată similară lui Locky și vizând o listă principală de extensii de fișiere pentru criptare. Cu toate acestea, există câteva diferențe cheie operaționale. Deși majoritatea ransomware-ului trebuie să apeleze acasă la un server de comandă și control pentru lumina verde criptată, Bart nu are un astfel de mecanism.

În schimb, Brendan Griffin și Ronnie Tokazowski din Phishme crede că Bart se bazează pe a „Identificator distinct al victimei pentru a indica actorului amenințător ce cheie de decriptare trebuie utilizată pentru a crea aplicația de decriptare presupusă a fi disponibilă victimelor care plătesc răscumpărare ”, ceea ce înseamnă că, chiar dacă cel infectat este deconectat rapid de la Internet (înainte de a primi comanda tradițională și controlul înainte), ransomware-ul va cripta în continuare fișiere.

Există încă două lucruri care îl determină pe Bart: decriptarea cererii prețului și alegerea specifică a țintelor. În prezent, este la 3BTC (bitcoin), care la momentul scrierii echivalează cu puțin sub 2000 $! În ceea ce privește o alegere a țintelor, este de fapt mai mult cine Bart nu ţintă. Dacă Bart determină o limbă de utilizator instalată de rusă, ucraineană sau belarusă, aceasta nu se va implementa.

În al doilea rând, avem AAR, o altă variantă ransomware dezvoltată în întregime în JavaScript. Ceea ce face ca RAA să fie interesantă este utilizarea bibliotecilor JavaScript comune. RAA este distribuit printr-o rețea de e-mail rău intenționată, așa cum vedem cu majoritatea ransomware-ului și, de obicei, este deghizat în document Word. Când fișierul este executat, generează un document Word fals, care pare a fi în întregime corupt. În schimb, RAA scanează unitățile disponibile pentru a verifica accesul la citire și scriere și, dacă are succes, biblioteca Crypto-JS pentru a începe criptarea fișierelor utilizatorului.

Pentru a adăuga insultă la vătămare, RAA oferă și un binecunoscut program de furt de parole Pony, doar pentru a vă asigura că sunteți într-adevăr, într-adevăr înșelat.

Controlul programelor JavaScript JavaScript

Din fericire, în ciuda amenințării evidente pe care o reprezintă malware-ul bazat pe JavaScript, putem reduce potențialul pericol cu unele controale de securitate de bază atât în conturile noastre de e-mail, cât și în apartamentele noastre Office. Folosesc Microsoft Office, deci aceste sfaturi se vor concentra pe acele programe, dar ar trebui să aplicați aceleași principii de securitate pentru aplicațiile pe care le utilizați.

Dezactivați macro-urile

În primul rând, puteți dezactiva funcționarea automată a macro-urilor. O macrocomandă poate conține cod conceput pentru a descărca și executa automat malware, fără să vă dați seama. Îți voi arăta cum să faci asta în Microsoft Word 2016, dar în procesul este relativ similar pentru toate celelalte programe Office Cum să vă protejați de programele Microsoft WordȘtiați că computerul dvs. poate fi infectat cu documente Microsoft Office dăunătoare sau că veți putea fi supus activării setărilor de care au nevoie pentru a vă infecta computerul? Citeste mai mult .

Capul spre Fișier> Opțiuni> Centru de încredere> Setări centru de încredere. Sub Setări macro aveți patru opțiuni. Aleg sa Dezactivați toate macro-urile cu notificarea, deci pot alege să-l execut dacă sunt sigur de sursă. In orice caz, Microsoft recomandă selectareaDezactivați toate macro-urile, cu excepția macro-urilor semnate digital, în relație directă cu răspândirea ransomware-ului Locky.

Afișați extensii, utilizați program diferit

Acest lucru nu este în totalitate ermetic, dar combinația dintre cele două modificări vă va salva probabil de a face dublu clic pe fișierul greșit.

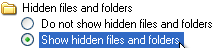

În primul rând, trebuie să activați extensiile de fișiere din Windows, care sunt ascunse în mod implicit.

În Windows 10, deschideți o fereastră Explorer și îndreptați-vă la Vedere tab. Verifica Extensii de nume de fișier.

În Windows 7, 8 sau 8.1, accesați Panou de control> Aspect și personalizare> Opțiuni dosar. Sub Vedere tab, derulați în jos Setari avansate până când observi Ascunde extensiile pentru tipurile de fișiere cunoscute.

Dacă descărcați accidental un fișier rău intenționat deghizat în altceva, ar trebui să puteți localiza extensia de fișier înainte de execuție.

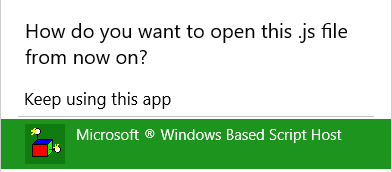

A doua parte a acestui lucru presupune schimbarea programului implicit folosit pentru deschiderea fișierelor JavaScript. Vedeți că, atunci când vă angajați cu JavaScript în browserul dvs., există o serie de bariere și cadre în vigoare pentru a încerca să opriți orice evenimente rău intenționate să vă distrugă sistemul. După ce vă aflați în afara sfințeniei browserului și în shell-ul Windows, se pot întâmpla lucruri rele atunci când acel fișier se execută.

Îndreptați-vă spre a .js fişier. Dacă nu știți unde sau cum, introduceți * .js în bara de căutare a Exploratorului Windows. Fereastra dvs. ar trebui să fie completată cu fișiere asemănătoare cu aceasta:

Faceți clic dreapta pe un fișier și selectați Proprietăți. În momentul de față, fișierul nostru JavaScript se deschide cu Microsoft Windows based Script Host. Derulați în jos până găsiți Notepad și apăsați O.K.

Verificați de două ori

Microsoft Outlook nu vă permite să primiți fișiere de un anumit tip. Aceasta include atât .exe cât și .js și este de a vă opri introducerea de malware în computer. Cu toate acestea, asta nu înseamnă că nu pot și nu vor aluneca prin ambele alte mijloace. Există trei modalități extrem de ușoare de a fi reambalate ransomware-ul:

- Utilizarea compresiei fișierelor: codul rău intenționat poate fi arhivat și este trimis cu o extensie de fișier diferită care nu declanșează blocarea integrată a atașamentului Outlook.

- Redenumește fișierul: întâlnim frecvent cod rău intenționat deghizat în alt tip de fișier. Deoarece majoritatea lumii folosește o formă de suită de birou, formatele de documente sunt extrem de populare.

- Utilizarea unui server partajat: această opțiune este puțin mai probabilă, dar e-mailul rău intenționat poate fi trimis de la un FTP privat sau un server securizat SharePoint dacă este compromis. Întrucât serverul ar fi inclus în lista albă în Outlook, fișierul atașat nu va fi ales ca fiind rău.

Vezi aici pentru o listă completă dintre care extensiile implicit blochează Outlook în mod implicit.

Vigilanta constanta

Nu o să mint. Există o amenințare omniprezentă de malware când sunteți online, dar nu trebuie să cedați la presiune. Luați în considerare site-urile pe care le vizitați, conturile la care v-ați înscris și e-mailurile primite. Și chiar dacă știm că este dificil pentru software-ul antivirus să mențină ritmul cu o gamă amețitoare de malware variantele anulate, descărcarea și actualizarea unei suită de antivirus ar trebui să facă parte absolut din sistemul dvs. apărare.

Ai fost lovit de ransomware? Ți-ai recuperat fișierele? Ce ransomware a fost? Spune-ne ce s-a întâmplat cu tine!

Credite imagine: Harta infecției cu botnet Necrus prin malwaretech.com, Interfața de decriptare Bart și infecțiile curente pe țară atât prin phishme.com

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.