Publicitate

Dacă sunteți un utilizator Linux sau UNIX, probabil utilizați SSH (Secure Shell) pentru a accesa linia de comandă de pe mașinile dvs. de la distanță. Pe lângă faptul că oferă acces securizat la conturile shell, SSH poate transporta în siguranță și alte tipuri de trafic web. Într-un anumit sens, vă poate oferi o VPN rapidă și ușoară (rețea privată virtuală) în rețeaua de la distanță, unde se află serverul dvs. SSH.

Dacă sunteți un utilizator Linux sau UNIX, probabil utilizați SSH (Secure Shell) pentru a accesa linia de comandă de pe mașinile dvs. de la distanță. Pe lângă faptul că oferă acces securizat la conturile shell, SSH poate transporta în siguranță și alte tipuri de trafic web. Într-un anumit sens, vă poate oferi o VPN rapidă și ușoară (rețea privată virtuală) în rețeaua de la distanță, unde se află serverul dvs. SSH.

În primul rând, veți avea nevoie desigur de un server SSH care să funcționeze undeva. Linux și OS X sunt livrate cu servere SSH, dar există și servere SSH disponibile pentru Windows. freeSSHd este un frumos server SSH gratuit pentru Windows. Este o instalare rapidă și ușoară și relativ ușor de configurat. Desigur, veți avea nevoie de privilegii de administrator pe mașina pe care o instalați.

Din moment ce veți accesa serverul SSH de la distanță, dacă se află în spatele unui firewall sau al unui router, va trebui să vă asigurați că portul 22 (portul SSH implicit) este redirecționat corespunzător acestuia. Cele mai multe routere au capacitatea de a trimite porturi către mașini individuale din rețeaua locală. Va trebui să vă referiți la instrucțiunile pentru router / firewall despre cum să faceți acest lucru.

După ce ai configurat serverul SSH astfel încât să te poți conecta la el de la orice conexiune la Internet, desigur va trebui un client care să se conecteze la acesta. Linux și OS X au clienți SSH încorporați. Dacă sunteți pe Windows, clientul la alegere este PuTTY. Voi oferi instrucțiuni privind tunelarea cu PuTTY, dar cu siguranță puteți utiliza și alți clienți.

Mai întâi, specificați adresa serverului dvs. SSH din Sesiune secțiune. Selectați SSH pentru Tipul conexiunii si intra 22 pentru Port (sau orice alt port extern pe care îl utilizați pentru a vă conecta la serverul SSH).

Apoi, mergeți la Conexiune > SSH > Tuneluri. Puteți configura trei tipuri de tuneluri:

- Dinamic - Acesta acționează ca un proxy SOCKS care poate fi utilizat pentru tunelarea traficului prin rețeaua unde se află serverul SSH. Puteți configura apoi aplicațiile care acceptă proxy-uri SOCKS (cum ar fi un browser web) pentru a profita de acesta. Voi demonstra cum să configurați Firefox pentru a funcționa printr-un tunel dinamic.

- Local - Un tunel local vă va permite să vă conectați la portul specificat pe o mașină care se află în aceeași rețea ca serverul SSH. Un exemplu util pe care vi-l voi arăta este modul de conectare la un computer Windows care rulează Desktop la distanță.

- la distanta - După cum sugerează oarecum numele, acesta este reversul unui tunel local. Probabil este mai puțin probabil să utilizați acest lucru, dar ar permite mașinilor din rețeaua de server SSH să acceseze o mașină și un port în rețeaua în care domiciliază clientul dvs. SSH. Nu voi trece prin niciun exemplu despre configurarea unui port la distanță în acest articol.

Deci, în exemplul pe care îl voi oferi, vom spune că rețeaua de acasă are două computere. Unul este o casetă Linux care rulează serverul SSH, iar cealaltă este o casetă Windows cu Desktop la distanță activat. Vrem să configuram două tunele: un tunel dinamic și un tunel local pentru conectarea la mașina Windows prin intermediul desktopului de la distanță.

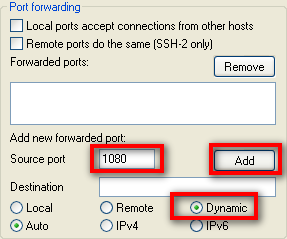

Să punem la început un tunel dinamic pentru portul 1080. Portul pe care îl utilizați pentru un tunel dinamic este de fapt arbitrar, dar din moment ce portul 1080 este adesea folosit pentru proxy-urile SOCKS, ceea ce vom folosi. Tastați 1080 în Port sursă câmp, selectați Dinamic ca tip de port, apoi faceți clic pe butonul Adăuga buton.

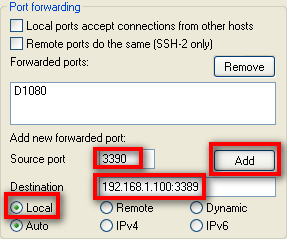

Apoi, să punem la punct tunelul local pentru computerul din rețeaua care rulează Windows Remote Desktop. Să zicem că adresele IP locale de pe rețeaua LAN în care se află serverul SSH sunt 192.168.1.xxx adrese. Aparatul Windows are un IP local de 192.168.1.100. Introduceți 3390 pentru Port sursă, 192.168.1.100:3389 pentru Destinaţie, Selectați Local pentru tipul de port, apoi faceți clic pe butonul Adăuga buton. Vei vedea ulterior de ce am configurat portul sursă pentru a fi diferit de destinație.

După ce ați configurat totul pentru conexiune, reveniți la Sesiune secțiune și salvați conexiunea. Apoi apasa Deschis și conectați-vă la căsuța Linux cu datele de acreditare, așa cum faceți în mod normal.

Acum trebuie să configurați aplicațiile pentru a utiliza tunelurile pe care le-ați configurat. Să presupunem că doriți să faceți navigarea dvs. web prin tunelul dinamic pe care l-am creat. Acesta este de fapt un mod extrem de util de a profita de SSH.

Puteți fi într-o rețea cu un fel de firewall sau filtrare de conținut pe care doriți să o ocoliți. Dacă puteți ieși în port 22 (sau în orice alt port, va trebui doar să vă configurați serverul SSH în consecință), atunci veți putea naviga oriunde doriți fără a vă elibera prin tunelul dinamic.

De asemenea, este util dacă navighezi pe o rețea în care s-ar putea să fii preocupat de alții care îți observă traficul. Poate vă conectați de la un hotel, un site client sau de la locul de muncă (nu ați aflat asta de la mine) și nu doriți ca alții să vă monitorizeze traficul.

Cea mai bună alegere este să utilizați Firefox, deoarece Firefox vă permite să configurați browserul pentru a trimite, de asemenea, solicitări DNS prin proxy. Dacă utilizați Internet Explorer, cererile dvs. DNS sunt încă efectuate prin intermediul rețelei locale de la care vă conectați și, prin urmare, pot fi monitorizate în continuare. Deci Firefox ar fi browserul preferat dacă doriți să păstrați confidențialitatea în rețeaua de la care vă conectați.

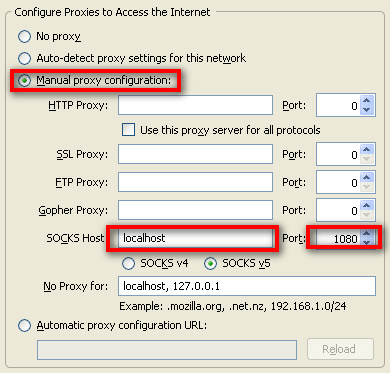

Pentru a configura Firefox pentru a utiliza tunelul dinamic ca proxy SOCKS, accesați Firefox Opțiuni > Avansat > Reţea și faceți clic pe butonul Setări“| buton. În pagina de setări, faceți clic pe Configurarea manuală a proxy-ului, introduceți localhost pentru Gazda SOCKS, și 1080 pentru Port.

Nu am terminat. Încă trebuie să configurăm Firefox pentru a trimite solicitări DNS și proxy-ului SOCKS. Pentru a face acest lucru, introduceți despre: configurați în bara de navigare în Firefox. Este posibil să primiți o solicitare promptă care vă întreabă dacă știți ce faceți. Asigurați-vă Firefox că știți ce faceți și continuați.

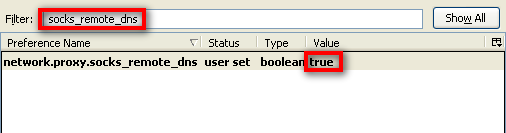

Introduceți socks_remote_dns pentru Filtru și apăsați Enter. Ar trebui să vedeți o singură opțiune care spune network.proxy.socks_remote_dns. Dacă spune fals pentru Valoare, faceți dublu clic pe ea pentru a spune adevărat. Acum sunteți bine. Ar trebui să poți naviga pe web prin noul tău tunel dinamic sigur!

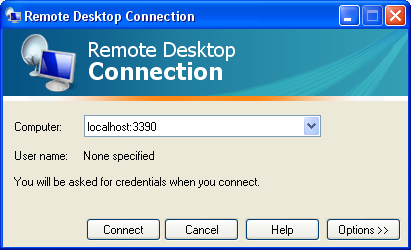

Din fericire, conectarea la mașina noastră Windows Remote Desktop este mult mai ușoară. Trebuie doar să lansați Remote Desktop Client și să introduceți localhost: 3390 pentru adresa mașinii. Cam despre asta e!

Motivul pentru care am configurat portul sursă la 3390 se datorează faptului că Clientul de la distanță nu vă va permite să vă conectați la portul de desktop la distanță implicit (3389) de pe mașina locală. De aceea am folosit 3390 în schimb (am fi putut folosi orice port, am folosit doar 3390, deoarece îmi este ușor să-mi amintesc).

Portul sursă pe care îl utilizați pentru configurarea tunelurilor este arbitrar. Am fi putut folosi 1234 în loc de 3390 dacă am fi dorit, atât timp cât nu funcționează nimic pe mașina locală din portul 1234. Ceea ce nu este arbitrar este ceea ce utilizați pe IP și portul de destinație. Pentru aceasta, va trebui să utilizați adresa IP și portul corespunzător pentru serviciul la care doriți să vă conectați.

Puteți configura tunel pentru orice serviciu pe orice IP, oriunde. Va trebui doar să configurați programul pentru a vă conecta la localhost în portul sursă pe care l-ați configurat pentru tunel. Este o modalitate destul de obraznică de a vă conecta la chestii pe care nu le puteți putea altfel, din cauza problemelor legate de firewall. Tot ce îți trebuie este un singur port pentru a ajunge la serverul SSH și, desigur, trebuie să fie executat pe acel port.

Folosești tuneluri SSH? La ce fel de lucruri misto le folosești?

Credit foto: kreg.steppe

Sunt un geek destul de obișnuit care petrece ore întregi în fața unui monitor de calculator atât la serviciu, cât și acasă. De asemenea, îmi place să pun laolaltă instrumente și gadgeturi grozave.