Publicitate

Semnarea prin cod este practica semnării criptografice a unui software, astfel încât sistemul de operare și utilizatorii săi să poată verifica dacă acesta este în siguranță. Semnarea codului funcționează bine, în linii mari. De cele mai multe ori, doar software-ul corect utilizează semnătura criptografică corespunzătoare.

Utilizatorii pot descărca și instala în siguranță, iar dezvoltatorii protejează reputația produsului lor. Cu toate acestea, hackerii și distribuitorii de malware folosesc acel sistem exact pentru a ajuta codul rău intenționat să alunece de apartamentele antivirus și alte programe de securitate.

Cum funcționează malware și ransomware semnate cu cod?

Ce este programul malware semnat cu codul?

Când software-ul este semnat prin cod, înseamnă că software-ul poartă o semnătură criptografică oficială. O autoritate de certificare (CA) emite software-ul cu un certificat care confirmă că software-ul este legitim și sigur de utilizat.

Mai bine, sistemul de operare are grijă de certificate, verificare cod și verificare, astfel încât nu trebuie să vă faceți griji. De exemplu, Windows folosește ceea ce este cunoscut sub numele de

un lanț de certificate. Lanțul de certificate constă din toate certificatele necesare pentru a se asigura că software-ul este legitim la fiecare pas.„Un lanț de certificate constă din toate certificatele necesare certificării subiectului identificat prin certificatul final. În practică, acesta include certificatul final, certificatele CA intermediare și certificatul unui CA rădăcină de încredere de toate părțile din lanț. Fiecare CA intermediară din lanț deține un certificat emis de CA cu un nivel peste acesta în ierarhia de încredere. CA rădăcină emite un certificat de la sine. "

Când sistemul funcționează, puteți avea încredere în software. Sistemul CA și semnarea codului necesită o cantitate foarte mare de încredere. Prin extensie, malware-ul este răuvoitor, de încredere și nu ar trebui să aibă acces la o autoritate de certificare sau la semnarea codului. Din fericire, în practică, așa funcționează sistemul.

Până când dezvoltatorii și hackerii malware nu găsesc o modalitate de a-l înțelege, desigur.

Hackerii fură certificatele de la autoritățile de certificare

Antivirusul dvs. știe că malware-ul este rău intenționat, deoarece are un efect negativ asupra sistemului dumneavoastră. Declanșează avertismente, utilizatorii raportează probleme și antivirusul poate crea o semnătură malware pentru a proteja alte computere folosind același instrument antivirus.

Cu toate acestea, dacă dezvoltatorii malware pot semna codul lor rău intenționat folosind o semnătură oficială criptografică, nimic nu se va întâmpla. În schimb, malware-ul semnat cu codul va merge prin ușa din față, în timp ce antivirusul dvs. și sistemul de operare vor scoate covorul roșu.

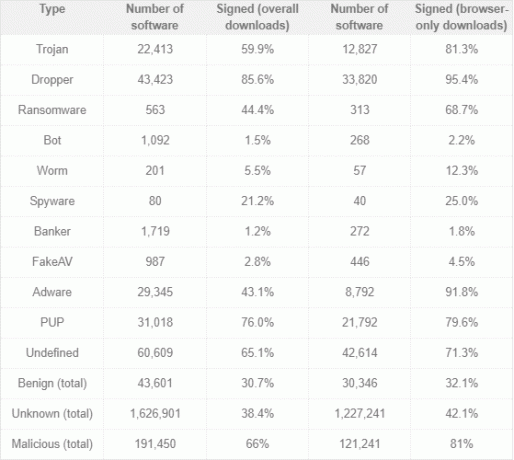

Cercetări de tendințe Micro a constatat că există o întreagă piață de malware care sprijină dezvoltarea și distribuirea de malware semnate cu cod. Operatorii de programe malware au acces la certificate valide pe care le folosesc pentru a semna codul rău intenționat. Următorul tabel arată volumul de malware care utilizează semnarea codului pentru a se sustrage antivirusului, din aprilie 2018.

Cercetarea Trend Micro a constatat că aproximativ 66 la sută din programele malware prelevate au fost semnate cu cod. Mai mult, anumite tipuri de malware vin cu mai multe instanțe de semnare a codurilor, cum ar fi troieni, droppers și ransomware. (Aici sunt șapte moduri de a evita un atac ransomware 7 moduri de a evita să fii lovit de RansomwareRansomware-ul îți poate strică literalmente viața. Faceți suficient pentru a evita pierderea datelor personale și a fotografiilor în urma unei extorsiuni digitale? Citeste mai mult !)

De unde provin certificatele de semnare a codului?

Distribuitorii și dezvoltatorii de programe malware au două opțiuni cu privire la codul semnat oficial. Certificatele sunt fie furate de la o autoritate de certificare (direct, fie pentru revânzare), sau un hacker poate încerca să imite o organizație legitimă și să-și falsifice cerințele.

După cum vă așteptați, o autoritate de certificare este o țintă tentantă pentru orice hacker.

Nu sunt doar hackerii care alimentează creșterea malware-ului semnat cu cod. Probabil că furnizorii lipsiți de scrupule cu acces la certificate legitime vând certificate de semnare a codului de încredere dezvoltatorilor și distribuitorilor malware. O echipă de cercetători de securitate de la Universitatea Masaryk din Republica Cehă și Maryland Cybersecurity Center (MCC) a descoperit patru organizații care vând [PDF] Certificări Microsoft Authenticode pentru cumpărători anonimi.

„Măsurătorile recente ale ecosistemului certificatului de semnare a codului Windows au evidențiat diverse forme de abuz care permit autorilor malware să producă cod rău intenționat care poartă semnături digitale valide.”

După ce un dezvoltator de malware are un certificat Microsoft Authenticode, poate semna orice malware în încercarea de a anula semnarea codului de securitate Windows și apărarea bazată pe certificat.

În alte cazuri, în loc să fure certificatele, un hacker va compromite un server de construire a software-ului. Când o nouă versiune de software este lansată publicului, acesta poartă un certificat legitim. Dar un hacker poate include, de asemenea, codul său rău intenționat. Mai jos puteți citi despre un exemplu recent de acest tip de atac.

3 Exemple de programe malware semnate cu cod

Deci, cum arată malware-ul semnat cu cod? Iată trei exemple de malware semnate cu codul:

- Malware Stuxnet. Programele malware responsabile pentru distrugerea programului nuclear iranian au folosit două certificate furate pentru a se propaga, împreună cu patru exploatări diferite pentru zero zile. Certificatele au fost furate de la două companii separate - JMicron și Realtek - care au împărțit o singură clădire. Stuxnet a folosit certificatele furate pentru a evita cerința de atunci a nou-introdusă de Windows că toți șoferii au necesitat verificarea (semnarea șoferului).

- Încălcarea serverului Asus. Cândva între iunie și noiembrie 2018, hackerii au încălcat un server Asus pe care compania îl folosește pentru a împlini actualizările software către utilizatori. Cercetători la Kaspersky Lab a găsit că în jur 500.000 de aparate Windows au primit actualizarea rău intenționată înainte ca cineva să își dea seama. În loc să fure certificatele, hackerii și-au semnat malware-ul cu certificate digitale legale Asus înainte ca serverul software să distribuie actualizarea sistemului. Din fericire, malware-ul a fost foarte bine direcționat, hard-coded pentru a căuta 600 de mașini specifice.

- Programul malware în flăcări. Varianta malware modulară Flame vizează țările din Orientul Mijlociu, folosind certificate semnate fraudulos pentru a evita detectarea. (Ce este malware modular, oricum Malware modular: Noul atac furtiv care vă fură dateleProgramele malware au devenit mai dificil de detectat. Ce este malware-ul modular și cum îl opriți ca să facă ravagii pe computer? Citeste mai mult ?) Dezvoltatorii Flame au exploatat un algoritm criptografic slab pentru a semna în mod fals certificatele de semnare a codului, făcându-l să pară ca și cum Microsoft le-ar fi semnat. Spre deosebire de Stuxnet, care transporta un element distructiv, Flame este un instrument de spionaj, care caută documente PDF, fișiere AutoCAD, fișiere text și alte tipuri importante de documente industriale.

Cum să evitați programele malware cu semn de cod

Trei variante diferite de malware, trei tipuri diferite de atac de semnare de cod. Vestea bună este că majoritatea malware-urilor de acest tip sunt, cel puțin la ora actuală, foarte vizate.

Flipside este că din cauza ratei de succes a unor astfel de variante de malware care utilizează semnarea codului pentru a evita detectarea, așteptați-vă că mai mulți dezvoltatori de malware să utilizeze tehnica pentru a vă asigura că sunt propriile lor atacuri de succes.

De asemenea, protejarea împotriva malware-urilor semnate cu cod este extrem de dificilă. Menținerea actualizată a sistemului și a antivirusului este esențială, evitați să faceți clic pe link-uri necunoscute și verificați de două ori unde vă duce orice legătură înainte de a o urma.

În afară de actualizarea antivirusului, verificați lista noastră cu cum poți evita malware Software-ul antivirus nu este suficient: 5 lucruri pe care trebuie să le faceți pentru a evita programele malwareRămâneți sigur și sigur online după instalarea software-ului antivirus, urmând acești pași pentru o calculare mai sigură. Citeste mai mult !

Gavin este un scriitor principal pentru MUO. El este, de asemenea, editorul și managerul SEO pentru site-ul suror-focalizat MakeUseOf, Blocks Decoded. Are o diplomă de scriere contemporană (Hons), cu practici de artă digitală, puse de pe dealurile Devon, precum și peste un deceniu de experiență de scriere profesională. Îi savurează cantități copioase de ceai.